Bilgi Teknolojileri Güvenlik Operasyonları v0.1

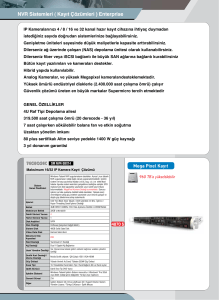

advertisement