B) Etik ve Güvenlik.

advertisement

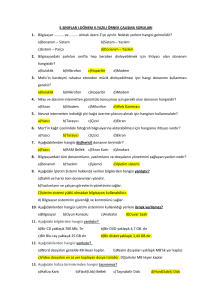

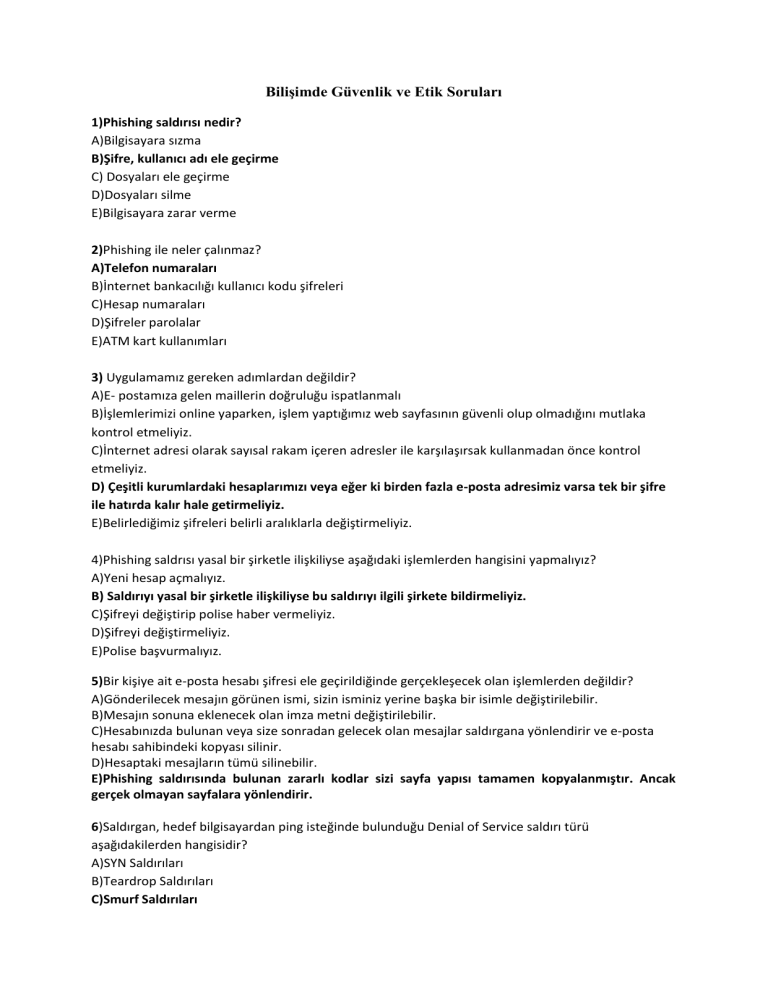

Bilişimde Güvenlik ve Etik Soruları 1)Phishing saldırısı nedir? A)Bilgisayara sızma B)Şifre, kullanıcı adı ele geçirme C) Dosyaları ele geçirme D)Dosyaları silme E)Bilgisayara zarar verme 2)Phishing ile neler çalınmaz? A)Telefon numaraları B)İnternet bankacılığı kullanıcı kodu şifreleri C)Hesap numaraları D)Şifreler parolalar E)ATM kart kullanımları 3) Uygulamamız gereken adımlardan değildir? A)E- postamıza gelen maillerin doğruluğu ispatlanmalı B)İşlemlerimizi online yaparken, işlem yaptığımız web sayfasının güvenli olup olmadığını mutlaka kontrol etmeliyiz. C)İnternet adresi olarak sayısal rakam içeren adresler ile karşılaşırsak kullanmadan önce kontrol etmeliyiz. D) Çeşitli kurumlardaki hesaplarımızı veya eğer ki birden fazla e-posta adresimiz varsa tek bir şifre ile hatırda kalır hale getirmeliyiz. E)Belirlediğimiz şifreleri belirli aralıklarla değiştirmeliyiz. 4)Phishing saldrısı yasal bir şirketle ilişkiliyse aşağıdaki işlemlerden hangisini yapmalıyız? A)Yeni hesap açmalıyız. B) Saldırıyı yasal bir şirketle ilişkiliyse bu saldırıyı ilgili şirkete bildirmeliyiz. C)Şifreyi değiştirip polise haber vermeliyiz. D)Şifreyi değiştirmeliyiz. E)Polise başvurmalıyız. 5)Bir kişiye ait e-posta hesabı şifresi ele geçirildiğinde gerçekleşecek olan işlemlerden değildir? A)Gönderilecek mesajın görünen ismi, sizin isminiz yerine başka bir isimle değiştirilebilir. B)Mesajın sonuna eklenecek olan imza metni değiştirilebilir. C)Hesabınızda bulunan veya size sonradan gelecek olan mesajlar saldırgana yönlendirir ve e-posta hesabı sahibindeki kopyası silinir. D)Hesaptaki mesajların tümü silinebilir. E)Phishing saldırısında bulunan zararlı kodlar sizi sayfa yapısı tamamen kopyalanmıştır. Ancak gerçek olmayan sayfalara yönlendirir. 6)Saldırgan, hedef bilgisayardan ping isteğinde bulunduğu Denial of Service saldırı türü aşağıdakilerden hangisidir? A)SYN Saldırıları B)Teardrop Saldırıları C)Smurf Saldırıları D)Message Flooding E)Arabellek Aşımı Saldırıları 7) Aşağıdakilerden hangisi backdoorlara örnek olarak verilemez? A)Subseven B)Netbus C)OptixPro D) Zbot E)Autorun 8) ................................ bir sisteme dışarıdan sızılabilmesi için o sistemde açık oluşturma işlemidir. Boş bırakılan yere aşağıdakilerden hangisi getirilmelidir? A)Arka kapı B)Virüs C)Mantıksal bombalama D)DOS saldırıları E)Solucanlar 9) Aşağıdakilerden hangisi Denial of Service saldırı türlerinden değildir? A)Teardrop Saldırıları B)Olta Saldırıları C)Message Flooding D)Servislere Aşırı Yüklenme E)SYN Saldırıları 10) Arka kapı aşağıdakilerden hangisine daha yakındır? A)Reklam Yazılımı B)Virüs C)Solucan D)Casus Yazılımı E)Truva Atı 11)IDS için söylenen aşağıdaki bilgilerden hangisi doğrudur? A)IDS bir sunucu yönetim sistemidir. B)IDS bir anti virüs yazılımıdır. C)IDS, ağa ya da bilgisayara yapılan saldırıları tespit eden uygulamadır. D)IDS’nin açılımı, “Internet Development Systems”dir. E)IDS, sistem açıklarını tarayan ve düzelten bir yazılımdır. 12)Aşağıdakilerden hangisi için IDS’ye ihtiyaç duymayız? A)Saldırıları tespit etme B)Ağ trafiğini kontrol etme C)Kaynak doğrulama D)İz sürme E)Virüs taraması 13)Saldırı tespit sistemlerinin; gerçekleşen bir saldırıyı sistem güvenlik sorumlularından çok daha önce tespit ederek saldırı ile ilintili olarak sms veya e-posta gibi farklı yollarla sorumlu kişileri anında uyarabilir olması aşağıdakilerden hangisiyle ilgilidir? A)Kanıt niteliği B)Erken tespit C)Detaylı bilgi toplanması D)Paket kaçırma E)Tarama sırasının karıştırılması 14)False Negative ile ilgili aşağıdakilerden hangisi yanlıştır? A)IDS’nin sisteme saldırı olduğu tespit etmesine rağmen aslında geçerli bir saldırı değildir. B)IDS tarafından tespit edilemez. C)IDS uyarı vermeği için de Sistem yöneticisinin saldırıdan haberi olmaz. D)Gerçek bir saldırıdır. E)IDS saldırıyı yakalayamadığı için alarm vermez. 15)Saldırı tespitte sık rastlanmayan, tanımlanmayan saldırıları tespit olayı nedir? A)Signature Detection B)Anomaly Detection C)False Negative D)False Positive E)Erken Tespit 16)- Sadece üzerinde çalıştığı sistemdeki ihlalleri görüntüler. - Sistemdeki olağan dışı olayların loglarını inceler. - Sistemdeki dosyaların düzgün olup olamadığından ziyade dosyalar üzerinde değişiklik yapılıp yapılmadığını kontrol eder. - Sistemde backdoor ya da trojan programlarının yüklendiğini tespit etme konusunda oldukça kullanışlıdır. Yukarda özellikleri verilen saldırı tespit sistemi aşağıdakilerden hangisidir? A)Ağ tabanlı B)Firewall C)IPS D)Host tabanlı E)WAF 17)Bir kural kümesi temelinde ağa gelen giden paket trafiğini kontrol eden donanım tabanlı ağ güvenliği sistemi aşağıdakilerden hangisidir? A)IPS B)WAF C)Host tabanlı IDS D)Ağ tabanlı IDS E)Firewall 18)Açık kaynak kodlu, GPLv2 lisansı ile dağıtılan saldırı tespit ve önleme sistemi aşağıdakilerden hangisidir? A)SNORT B)SURICATA C)IPS D)WAF E)BRO 19)Dünya genelinde en çok kullanılan, Linux, Windows, MAC ve FreeBSD gibi birçok farklı platformda sorunsuz olarak çalışabilen, IP ağları üzerinde gerçek zamanlı trafik analizi ve paket loglaması yapabilen bir saldırı tespit ve önleme sistemi yazılımı hangisidir? A)WAF B)IPS C)BRO D)SNORT E)SURICATA 20)Aşağıdakilerden hangisi bilişim sistemleri yönetiminde risklerin oluşmasında belirleyici olan tehdit kaynaklarından biri değildir? A)Organizasyonel yetersizlikler B)Sel, deprem gibi çevresel etmenler C)Heceleme, virüs saldırısı, yetkisiz erişim gibi birtakım planlanmış eylemler D)Hatalı Modellemeler E)İnsan hataları 21)Aşağıdakilerden hangisi bilişim sistemlerini etkileyen temel risklerden biri değildir? A)Çalışan Sorunları B)Ortam Açıkları C)Hatalı tasarlanmış sistem mimarileri D)Sabotaj, terörist saldırılar, siber saldırılar E)Güvenlik açıkları 22)Aşağıdakilerden hangisi yasal risklerden biridir? A)Projelendirme hataları B)Yetersiz bütçeleme/planlama C)Telekomünikasyon sistemlerinden kaynaklanabilecek iletişim sorunları D)Güvenlik açıkları E)Üçüncü şahıs (firma) iflasları veya anlaşmazlıkları 23)Aşağıdakilerden hangisi bilişim sistemlerinde risk yönetimini devreye sokulduktan sonra izlenecek adımlardan biri değildir? A)Riskin tanımlanması, çerçevenin oluşturulması B)Belirlenmiş riskler için kabul edilebilir veya istenen sonuçların tanımlanması C)Risk yönetiminin daha sistematik hale getirilmesine yönelik yatırımların yapılması D)Risklerin derecelendirilmesi E)Bir risk yönetim planının oluşturulması ve risk yönetimi stratejinin uygulanması 24)Aşağıdakilerden hangisi bilişim sistemlerinde risk yönetiminde üst yönetimin sorumluluklarından biridir? A)Risk yönetimi çalışmalarının etkililiğinin denetimi B)Risk yönetim stratejilerinin kurum içinde uygulanmasının sağlanması C)Risklerin önceliklendirilmesi D)Risk yönetiminin performansının değerlendirilmesi E)Risk yönetiminde yeterli planlama, gerçekleştirme, eğitim, kontrol, izleme ve dokümantasyon çalışmasının yapılması 25) Rootkit nasıl bir yazılımdır? A)Yararlı yazılımdır B)Uygulama yazılımıdır C)Eğlence yazılımıdır D)İletişim yazılımıdır E)Casus yazılımıdır 26)Sistem yöneticisinin dışında çalışan keyloggerları bulup yöneticiye bildiren yazılımlara ne denir? A) Yararlı Keyloggerlar B) Nizam Keyloggerlar C) Anti-Keylogger D) Zararlı Keyloggerlar E) Truva Atı Virüsleri 27) Rootkit virüsünün diğer virüs yazılımlarından farkı nedir? A) Ağ virüsü olması B)Kendini sürekli kopyalaması C) Bilgisayarı çökertmesi D) Sisteme girip, sistemi kontrol etmesi E) Kullanıcı bilgilerini ele geçirmeleri 28) Keyloggerların asıl amacı nedir? A Sistem yöneticisinin haberi olmadan klavyeden girilen bütün karakterleri kopyalarlar. B)Sistem hızını kısıtlarlar. C)Sistem hakkında kullanıcılara bilgiler verirler D)Bilgisayarda yapılan her çalışmaları gözlem altında tutarlar. E)Bilgisayarda girilen bütün karakterleri saklarlar ve paylaşırlar. 29)Rootkitlerin en önemli özelliği nedir? A)Kendini kopyalamaları B)Kullanıcı bilgilerini ele geçirmeleri C)Sisteme girip kendi izlerini silmesi D)Sistemi çökertmeleri E)Yararlı olmaları 30)Rootkit virüsü bulaştığını nasıl anlarız? A)Sistem hızlanır B)Programları çalışmaz yapar C)Sistemi boşaltır D)Sistem yavaşlar E)Yeni programlar kurar 31) Aşağıdakilerin hangisi bilgisayarda keylogger olup olmadığını anlama yollarından birisidir? A)Denetim Masası--Programlar Ve Özellikler” keylogger var ise sistemde keylogger vardır. B)Keyloggerların kullanıdığı port 57 bakarak anlaşılır. C)”services.exe” nin system tarafından çalıştırılıp çalıştırılmadığına bakarak anlaşılır. D)Bilgisayar işlem yapmazken kendi kendine açılıp kapanıyorsa keylogger vardır. E)Tarayıcımızda aram yaparken girilen karakterlerin geç yazması 31) Rootkit ilk hangi sistem için üretilmiştir? A)Unix B)Macos C)Windows xp D)Windows E)Pardus 32)Aşağıdakilerden hangisi kriptolojilerden biri değildir? A)Sezar B)Enigma C)MD5 D)Ebced E)LMS 33)Kriptoloji aşağıdakilerden hangilerini kapsar? A)Kriptografi + Kriptoanaliz B)Kriptografi + Kriptoanaliz+Tipografi C)Encryption + Decryption D)Key + Encryption E)Encryption + Description+Key “Başarılı olarak sonlandırılmış en son tam yedeğe göre değişikliklerin yedeklenmesidir.” 34)Yukarıda tanımı verilen back up türü aşağıdakilerden hangisidir? A)Full Back up B)Artan Back up C)Ekstra Back up D)Fark Back up E)Hiçbiri 35)Aşağıdakilerden hangisi Full Back up özelliklerindendir ? A)Geri döndürme hızı ortadır B)Yedekleme hızı en düşüktür C) Depolama alanı kullanımı en düşüktür D)Yedekleme hızı ortadır E)Geri döndürme hızı en yüksektir 36)Kriptoloji ilk olarak hangi alanda kullanılmaya başlanmıştır? A)Ekonomi B)Sağlık C)Ticaret D)Eğitim E)Askeri 37)Aşağıdakilerden hangisi VNP ‘nin avantajlarından değildir? A) Donanım giderlerini azaltır B) Aktarım maliyetini düşürür C) Alt yapı maliyetinden kurtarır D) Özel veriye güvenli erişimi sağlar. E) VNP için dial-up bağlantı gerektirir 38)Aşağıdakilerden hangisinde VPN’de (Virtual private network) bulunması gereken bütün protokoller birlikte verilmiştir? A) PPP, PPTP, L2F, POP3 B) PPP, PPTP, L2F, L2TP C) SMTP, Proxy, POP3, PPP D) NNTP, SMTP, FTP, POP3 E) PPP, L2F, SMTP, NNTP 39)Aşağıdakilerden hangisi VPN elemanlarından değildir? A) Web sunucuları B) Pasta sunucuları C) Routerlar D) Mevcut internet E) SMTP serverlar 40)Fire-wall ne işe yarar? A) Kişisel bilgisayarlarımızı korur. B) Ağ geçidi sağlar. C) Networkşlerde verileri filitreler. D) Virüs programıdır. E) Web sunucusudur. 41)Aşağıdakilerden hangisi bir firewall değildir? A) Bacıkorifice B) Blakice C) Conseal PC D) Lockdown E) Atguard 42)Bilgisayara, ekran koruyucu gibi yasal bir programın içine gizlenmiş olarak girer. Daha sonra, işletim sistemine bir bilgisayar korsanının virüslü bilgisayara erişimini sağlayan bir kod yerleştirir. Bu virüs aşağıdakilerden hangisidir? A) Truva Atı B) Solucan C) Casus Yazılımlar D) Yazılım Bombaları E) Ağ virüsleri 43)Kendilerini tamamen yeniden yazan virüs türü aşağıdakilerden hangisidir? A)Oligomorfik B)Polimorfik C)Metamorfik D)Şifreleme 44)Çalıştırılabilir uygulamalara bulaşan virüs türü aşağıdakilerden hangisidir? A) Boot-Sektör virüsü B) Dosya virüsüC) Autorun.inf D) Makro virüs 45)Aşağıdakilerden hangisi bir solucan türüdür? A) Jerusalem B) Cascade C) Concept D) Sasser E) Melisa 46)Aşağıdakilerden hangisi bir tür solucanın özelliklerinden biri değildir? A)Bulaşmak için herhangi bir programa ihtiyaç duymazlar. B)Çok hızlı bir şekilde bulaşırlar. C)Ağdan ağa bulaşabilirler. D)E-posta ile bulaşabilirler. E)Kullanıcının giriş bilgilerini çalarlar. 47)Bir anti virüs programının iyi olması için sahip olması gereken özelliklerden değildir? A)Sürekli güncel olmalıdır. B) Güvenilir ve kaliteli bir program olmalıdır. C) Sağlam bir alt yapısı olmalıdır. D) Gelişmiş özelliklere sahip olmalıdır. E)Pahalı olması 48)Aşağıdakilerden hangisi Sahte Anti virüs Programlarından değildir? A)Avg Antivirüs 2011 B)Vista Security Tool 2010 C)Avg internet Security D)Security Scanner 2008 E)AntiMalware 2009 AntivirusProtection 49) I. Tarama II. Koruma III. Temizleme IV. Kurtarma Yukarıdakilerden hangileri anti virüs programlarının işlevlerindendir? A)I, II B)Yalnız III C)III, IV D)I, II, III E)I, II, III, IV 50) Anti virüs programlarının fiyatlarını belirleyen unsurlardan değildir? A)Virüslere karşı iyi koruması B) Programın yaptığı şöhret C)Sık sık güncelleme yapmaması D)Bilindik bir şirketin programı olması E)Program ara yüzünün kolay ve tasarımı güzel olması, 51) Gerçekte bilgisayarınıza zarar vermek amacıyla yazılmış fakat kendilerini birer virüs koruma yazılımı, tam sistem koruma yazılımı, casus yazılım engelleme aracı olarak gösteren programlara ne denir? A)Malware B)Sahte Antivirüs Yazılımları C)Trojan D)Şifre kırıcı E)Truva Atı 52) Aşağıdakilerden hangisi İletişim Kanallı Saldırı çeşitidir? A)GSM ağları B) Bluetooth C)Kablosuz ağlar D)Sms ve Mms tabanlı saldırılar E) İnternet Tarayıcısı 53) Aşağıdakilerden hangisi mobil cihazlara saldırı çeşitlerinden değildir? A) Direct Attacks B) Data Interception C) Malware D) Exploitation and Social Engineering E) Data attack 54) Aşağıdakilerden hangisi Ağ güvenliğinin sağlanması için gerekli olan temel politikalardan değildir? A)Kabul edilebilir kullanım (acceptable use) politikası B)Erişim politikası C)İnternet politikası D)Şifre yönetimi politikası E) Tarayıcı politikası 55) Aşağıdakilerden hangisine kurumların güvenlik politikaları belirlenirken dikkat edilmesi gerekenlerden değildir? A) Korunacak nesnelerin belirlenmesi B) Ağ yapılarının belirlenmesi C) Yaptırım gücünün belirlenmesi D) Bilgilerin arşivlenmesi ve yedeklenmesi E) Bilgileri saklama yönteminin belirlenmesi 56) Aşağıdakilerden hangisi kullanıcı türlerinden değildir? A) Ziyaretçiler B) Öncelikliler C) Kullanıcılar D) İş Ortakları E) Yöneticiler 57) Aşağıdakilerden hangisi güvenlik politikası uygulanmadan önce sağlanacak koşullardan değildir? A) Standartlarla uyumlu olmalı B)Politika hazırlanırken katılım sağlanmalı C)Yönetimden onay alınmalı ve duyurulmalı D)Yaptırım gücü belirlenmeli E)Acil durum politikası oluşturulmalı 58) Aşağıdakilerden hangisi antivirüslerin işlevlerinden değildir? A)Tarama B)Temizleme C)İçerik süzme D)Kurtarma E)Koruma 59) Sunucu güvenliği sağlarken sahip olması gereken özelikler arasında yer almaz? A)Fiziki Güvenlik B)İklimlendirme C)Enerji yönetim D)Sunucu veya Sunucuların yönetim konsolu ya da merkezi E)Depolama yöntemi 60) Aşağıdakilerden hangisi kablosuz Ağ arabirim çalışma modlarından hangisi etraftaki kablosuz ağ istemcilerine hizmet vermek için kullanılır? A)Ad-hoc Mode B)Monitor Mod C)Managed Mod D)Master mod E)Ad-hoc Mode 61) Aşağıdakilerden hangisi kablosuz ağlarda güvenlik sağlama amaçlı alınacak temel önlemlerden değildir? A)Erişim noktası Ön tanımlı Ayarlarının Değiştirilmesi B)Erişim Noktası İsmini görünür kılma C)MAC tabanlı erişim kontrolü D)Erişim kontrolu E)Şifreleme kullanma 62) Herhangi bir kablosuz ağa bağlanmadan pasif olarak ilgili kanaldaki tüm trafiğin izlenmesine olanak sağlayan mod hangisidir. A)Master Mod B)Managed Mod C)Monitor Mod D)Ad-Hoc Mod E)promiscious mod 63) Aşağıdakilerden hangisi sunucuların güvenliği öncelikle üzerinde barındığı Datacenter’dan ziyade kendi fiziki yapısındaki güvenlik önlemleri alınması için Fiziki yapılarında kullandıkları biyometrik sistemlerden biri değildir? A)Ayak taraması B)Retina taraması C)Yüz taraması D)Ses taraması E)Parmak izi 64) Aşağıdakilerden hangisi internet güvenliğini sağlamak için alınacak tedbirlerden değildir? A) İnternet üzerinden indirilen veya e-posta ile gelen dosyalara dikkat edilmesi B) Gizli ve önemli bilgilerin e-posta veya güvenlik sertifikasız siteler gibi güvenli olmayan yollarla gönderilmemesi C) Modemi hep kapalı tutmak D) Bilgisayarınızı antivirüs ve güvenlik duvarı ile korunması E) Çevrimiçi hesapların, bilgisayarın ve diğer aygıtların şifresinin en az sekiz karakterden oluşmasına dikkat edilmesi ve içinde büyük/küçük harf, sayı ve simge kullanılması. 65) Aşağıdakilerden hangisi bilgisayar güvenliğinin tanımıdır? A) Elektronik ortamlarda verilerin veya bilgilerin saklanması ve taşınması esnasında bilgilerin bütünlüğü bozulmadan, izinsiz erişimlerden korunması için, güvenli bir bilgi işleme platformu oluşturma çabalarının tümüdür. B) Antivirüs programının çalışır halde olmasıdır. C)Bilgisayara şifre koyulmasıdır. D)Bilgisayarın tüm çevrimiçi platformlarla etkileşiminin kesilmesidir. E)Bilgisayar ile sadece güvenli sitelere girilmesidir. 66) Aşağıdakilerden hangisi kişisel bilgisayar güvenliğini sağlamak için alınacak tedbirlerden değildir? A) Virüs koruma yazılımlarının kurulu olması sağlamak B) Bilgisayarda şifre korumalı ekran koruyucu kullanılması sağlamak C) Bilgisayar başından uzun süreliğine ayrı kalındığında sistemden çıkılması sağlamak D) Bilgisayarı hep kapalı tutmak E) Kullanılan parolaların tahmininin zor olacak şekilde belirlenmesini sağlamak 67) Aşağıdakilerden hangisi şifre belirlemek için dikkat etmemiz gereken hususlardan biri değildir? A) En az 8 karakter olmalı B) Büyük/Küçük harf bulunmalı C) Ardışık sayılardan oluşmalı D) Tahmin edilmesi zor olmalı E) Simge kullanılmalı 68) Aşağıdakilerden hangisi en uygun şifredir? A) 19931993 B) A123 C)123456 D)abcde E)Möte.2012 69) Aşağıdakilerden hangisi sosyal alanda güvenlik sistemi gereksinimlerinden değildir ? A) Mahramiyet B) Bütünlük C)Uygunluk D)İletişim gizliliği E)Geçerlilik 70) ’ Bir liste veya grup e-posta adresine gönderilen genelde reklam içerikli, istenmeyen eposta anlamına gelir ’ aşağıdakilerden hangisi bu tanıma uygundur ? A)Kimlik Hırsızlığı B)Sahte Ürün satışı C)Dolandırıcılık D)Spamler E)Profil Klonlama 71) Sosyal ağlardaki saldırılardan korunmak için aşağıdakilerden hangisi yapılmalıdır ? A)Üye olurken basit bir şifre seçmemiz yeterlidir B) Kullanmayı planladığınız siteyi değerlendirin ve gizlilik politikasını anladığınızdan da emin olun. C) Çocukların gizlilik politikalarında belirtilen yaş sınırlarına uygun olarak bu ortamları kullanmaları kendileri tarafından sağlanmalıdır. D) Eğer güvenliği sağlamak için bilgi verilmesi isteniyorsa, diğer insanların bildikleri bilgiler seçilmelidir. E) Kişisel bilgi paylaşımı herkese açık olmalıdır. 72) Kurbanının tahmin etmediği bir şekilde ve isteği olmaksızın, gizli ve genellikle kötü amaçlı bir faaliyette bulunan bir programdır. Tanımı verilen Program aşağıdakilerden hangisidir ? A)Zararlı Tıklama B)Botnet C)Truva Atı D)Spamler E)Koobface 73) Aşağıdakilerden hangisi sosyal ağ güvenlik tehditlerinden değildir ? A) Bir kişinin kimlik bilgilerine erişmek ve bu bilgileri sosyal ağda kendi menfaati için kullanmak B) Kullanıcı şifresi ve kullanıcı bilgilerini elde etmek için oyunlar gibi sosyal ağ uygulamalarını kullanmak C) Sahtekârlar hedef kullanıcıların onlarla iletişime geçmesini sağlamak için sahte profiller oluştururlar ve arkadaşlık isteği gönderirler. D) Kullanıcı web sunucusunu kullanıcı kontrolü dışında işlem yapılmasını önlemek E) Saldırgan ilgili kişinin profilinin aynısını oluşturur ve genelde ilgili kişinin itibarını Internet ortamında zedeleme hedeflenmektedir. 74) Ailelerin çocuklarıyla ''İnternet Kullanım Sözleşmesi'' yapmaları önerilirken, aşağıdakilerin hangisi “İnternet Kullanım Sözleşmesinde” olması gereken tavsiyelerden değildir? A) İnternet kullanım sözleşmesine kendiniz de uygulayacağınıza söz verin. B) İnternet kültürünün, öz kültür ve değerlerinin önüne geçmesine izin verilmemeli. C) Çocuğun tüm uğraşı sadece internet olmalı. D) Sanal ortam, doğal ortamın sınırlarını geçmemeli. E) Sanal kütüphaneler kullanılırken gerçek kütüphaneler rafa kaldırılmamalı ve kitap okuma alışkanlıkları kaybedilmemeli. 75) Güvenli İnternet Hizmeti, internetteki muhtemel zararlı içeriklerden koruyan ücretsiz hangi alternatif profilleri sunar? A) Aile-Baba Profili B) Aile-Çocuk Profili C) Anne-Baba Profili D) Baba-Çocuk Profili E) Anne-Çocuk Profili 76) Çocuğunuzun internetle ilgili herhangi bir konuda tehlikede olduğunu hissettiğinizde ya da çocuğunuz sizinle böyle bir durumu paylaștığında şikayet edebileceğiniz internet sitesi ve kısa mesaj numarası aşağıdakilerden hangisidir? A) ihbarweb.org.tr – 1199 B) ihbar.org.tr – 4499 C) ihbarweb.meb.gov.tr – 1188 D) ihbarweb.org.tr – 4488 E) ihbar.gov.tr - 0049 77) Aşağıdakilerden hangisi çocuğunuzun internetle ilgili bilmesi gerekenlerden değildir? A) İnternette tanımadıkları kişilerden gelen arkadaşlık tekliflerine hayır demeyi, B)İnternet üzerinden gelen cazip, fakat aldatıcı teklifleri reddetmeyi, C)İnternetin gerçek hayattan çok farklı olduğunu, D) Hoşlanmadıkları bir durumu herkesten gizlemeleri gerektiğini, E) Hayatın sadece İnternetten ibaret olmadığını. 78) Aşağıdakilerden hangisi internet kullanımında ailelerin yapması gerekenlerden değildir? A) İnternetli bilgisayarı oturma odasına taşımalı. B)Şifre ve kișisel bilgilerini paylașmaması konusunda çocuğunuzu bilgilendirin. C)İnternet kullanımında yasaklayıcı değil, zaman açısından sınırlayıcı olun. D)İnternetin derslerini aksatmasına izin vermeyin. E)Çocuğunuz ile sosyal medyada arkadaş olmayın. 79) Mason’a göre doğru ve güvenilir bilgiye ulaşmak için dikkat edilmesi gereken unsurlardan biri değildir? A) Fikri mülkiyet B) Sorumluluk C) Erişim D) Gizlilik E) Doğruluk 80) Aşağıdakilerden hangisi bilgi çağının etik sorunları arasında yer almaz? A) Gizlilik B) Doğruluk C) Erişebilirlik D) Temel İlkeler E) Güvenlik 81) Aşağıdakilerden hangisi okul yönetiminin bilişimde güvenlik ve etik konusunda dikkat etmesi gereken hususlardan biri değildir? A) Okullara alınan eğitim materyallerinin orijinal olması. B) Teknolojik cihazları kullanırken öğrencilerin ve öğretmenlerin güvenliği konusunda gereken önlemi alması. C) Okullarda teknoloji kullanımında telif haklarına dikkat etmesi. D) Okullara yeni bilgisayarlar alınmasına. E) Eğitim teknolojilerinin kullanımına ilişkin tüm personel sözlü olarak ve ilan panolarıyla bilgilendirilmesi. 82) Aşağıdakilerden hangisi Bilgisayar Etik Enstitüsü tarafından geliştirilen bilgisayar kullanım etik ilkelerinden biri değildir? A) Bilgisayarı başkalarına zarar vermek için kullanmak. B) Bedelini ödemediğin yazılımı kullanmamak ve kopyalamamak. C) Bilgisayarı başkalarının dosyalarına zarar vermemek için kullanmamak. D) Bilgisayarı hırsızlık yapmak için kullanmamak. E) Başkalarının kaynaklarına izin almadan kullanmak. 83) Okul yöneticilerinin , okulda bulunan teknoloji kaynaklarının orjinalini sağlaması maddesi aşağıdakilerden hangisinde yer almaktadır? A) Teknoloji Fırsatı. B) Etik ve Güvenlik. C) Veri Güvenliği. D) Okul Yönetimi. E) Maddi Geçerlilikler. 84) Aşağıdakilerden hangisi kablosuz ağların yaptığı işleve göre çalıştığı modlardan biri değildir ? A ) Master Mod B)Managed Mod C)Ad-hoc Mod D)Monitor Mod E)Security Mod 85) Kablosuz ağlarda veri güvenliğini arttırmak için erişim noktasının adını saklama yöntemi ………………… A ) SSID B)WEP C) WPA D) MAC E) WAP 86)Kablosuz ağlarda şifreleme _________/________ olarak adlandırılan iki protokol üzerinden yapılır. A)Static/Dynamic B)WEP/WPA C) TCP/IP D) SSID/WEP 4 ) MAC/TCP 87) Kablosuz ağlar temelde iki modda çalışır . _____/__________ Genellikle , kablosuz ağı kullanım amacımıza göre bu iki mod’dan birini seçme durumunda kalırız . A )Ad-hoc/Infrastructure B)Master/Managed C)Master/Monitor D) Ad-hoc/Monitor E)WEP/SAFE 88) Aşağıdaki etkenlerden hangisi kablosuz ağımız için oluşturmamız gereken güvenlik önlemlerinden biri değildir ? A)Erişim noktasının ayarlarının değiştirilmesi B)LAN üzerinden bağlantı kurma C)Erişim noktası ismi görünmez kılma D)VPN üzerinden bağlantı kurma E) Şifreleme kullanma 89)Aşağıdakilerden hangisi sosyal ağlarda oluşabilecek güvenlik ve tehdit unsurlarının sınıflandırılmasında yer almaz? A) Kimlikleri Taklit Etmek- Casusluk/Casus Yazılımlar B) İstenmeyen E-postalar (Spam) ve Bot Saldırıları- Bilgi Toplama Saldırıları C) Kötü Amaçlı Sosyal Ağ Uygulamaları-Sazan Avlama (Phishing) Saldırısı D) Sahte Linkler/Bağlantılar E) İşletim Sistemi Güncellemeleri-Güvenlik Duvarı 90)Aşağıdakilerden hangisi çocuklara yönelik sosyal ağ güvenliğini sağlamak amacıyla önerilecek maddeler arasında yer almaz? A) Aileleri(ebeveynleri) bilinçlendirmek B) Mümkün olduğunca sosyal ağlardan uzak tutulmalarını sağlamak C) Çocukların ad-soyad adres gibi bilgileri doğru paylaştığından emin olmak, D) Kişisel resimlerinin başkası tarafından etiketlenmesini önlemek E) Her türlü tehdite karşı açık olabilecekleri konusunda bilgili olmak 91) Aşağıdakilerden hangisi sosyal ağlarda alınacak teknolojik güvenlik önlemlerinden değildir? A) Giriş şifrelerinin özel karakterler içererek, belirli periyotlarla değiştirilmesi B)Bilişim korsanlarının gönderdiği ekli postaların tanıdığımız kişiler tarafından gönderildiğine emin olmak C) Erişilen-üyesi olunan sitenin 3. parti yazılımlarla bilgilerinize erişmek için bağlantı-video-link gibi ilgi çekici yöntemlerine izin vermemek D) Kullanılan işletim sistemi uygulamaları ve güvenlik duvarının güncel/açık tutulması sebebiyle güvenlik açığı bulunması E) Sosyal ağın adres defterinizdeki kişilere ulaşma talebini reddetmek 92) Aşağıdakilerden hangisi sosyal ağlarda güvenliği sağlamak amacıyla yetişkinlere önerilecek maddeler arasında yer almaz? A) Şirket alan adı uzantılı e-posta adresi kullanılmamalıdır B) Profillerde ya da arkadaş sayfalarında; özel bir konuyu, olayı, finans durumunu veya kişiyi hedef alan yorum yazmaktan kaçınılmalıdır C) Sosyal mühendislik ataklarından korunmak için mümkün olduğunca yeni ve bilinmeyen gruplara üye olunmamalıdır D) Profil bilgilerinde sahte isim bilgi kullanılmamalıdır E) “Tatildeyim” şeklinde anlık durumu belirten postalar paylaşılmamalıdır. 93) Aşağıdakilerden hangisi K12 nin anlamını en iyi açıklayan tanımdır? A) Küçük çocukların Pedofili (çocuk istismarı) saldırılarına maruz kalmalarını önlemek amacıyla kurulmuş Kanada Sivil Toplum Örgütü B) ABD, Kanada ve Avustralya eğitim kurumları ile Türkiye'de ilk ve orta dereceli okulların genelde web sitesi adlarında ülke alan adı uzantısının önünde kullandıkları nitelendirmedir C) Bilişim suçlarını engellemek ve toplumu bilinçlendirmek amacıyla her yıl dünya çapında yapılan zirve D) Sosyal ağlarda uyulması gereken etik kurallar bütününe verilen kısa ad E) Sosyal mühendislerin saldırı atakları için kullandıkları bir yazılım 94) Aşağıdakilerden hangisi sosyal ağlara örnek olarak verilmez? A)Facebook B)Twitter C)Linkedin D)Netlog E)Hotmail 95) Aşağıdakilerden hangisi bir Türk tarafından oluşturulmuş fakat istenilen başarıyı yakalayamamış olan sosyal ağdır? A) Netlog B) Blogger C) Orkut D) Youtube E) Linkedin 96)Sunucu güvenliği sağlarken sahip olması gereken özelikler arasında yer almaz? A) Fiziki Güvenlik B) İklimlendirme C) Enerji yönetim D) Sunucu veya Sunucuların yönetim konsolu yada merkezi E) Depolama yöntemi 97)Aşağıdakilerden hangisi kablosuz Ağ arabirim çalışma modlarından hangisi etraftaki kablosuz ağ istemcilerine hizmet vermek için kullanılır? A) Ad-hoc Mode B) Monitor Mod C) Managed Mod D) Master mod E)Ad-hoc Mode 98)Aşağıdakilerden hangisi kablosuz ağlarda güvenlik sağlama amaçlı alınacak temel değildir? A)Erişim noktası Ön tanımlı Ayarlarının Değiştirilmesi B)Erişim Noktası İsmini görünür kılma C)MAC tabanlı erişim kontrolü D)Erişim kontrolü E)Şifreleme kullanma Önlemlerden 99)Herhangi bir kablosuz ağa bağlanmadan pasif olarak ilgili kanaldaki tüm trafiğin izlenmesine olanak sağlayan mod hangisidir. A) Master Mod B) Managed Mod C) Monitor Mod D) Ad-Hoc Mod E)promiscious mod 100) Aşağıdakilerden hangisi sunucuların güvenliği öncelikle üzerinde barındığı Datacenter’dan ziyade kendi fiziki yapısındaki güvenlik önlemleri alınması için Fiziki yapılarında kullandıkları biyometrik sistemlerden biri değildir? A)Ayak taraması B)Retina taraması C)Yüz taraması D)Ses taraması E)Parmak izi 101) Aşağıdakilerden hangisi internet güvenliğini sağlamak için alınacak tedbirlerden değildir? A) İnternet üzerinden indirilen veya e-posta ile gelen dosyalara dikkat edilmesi B) Gizli ve önemli bilgilerin e-posta veya güvenlik sertifikasız siteler gibi güvenli olmayan yollarla gönderilmemesi C) Modemi hep kapalı tutmak D) Bilgisayarınızı antivirüs ve güvenlik duvarı ile korunması E) Çevrimiçi hesapların, bilgisayarın ve diğer aygıtların şifresinin en az sekiz karakterden oluşmasına dikkat edilmesi ve içinde büyük/küçük harf, sayı ve simge kullanılması. 102) Aşağıdakilerden hangisi bilgisayar güvenliğinin tanımıdır? A) Elektronik ortamlarda verilerin veya bilgilerin saklanması ve taşınması esnasında bilgilerin bütünlüğü bozulmadan, izinsiz erişimlerden korunması için, güvenli bir bilgi işleme platformu oluşturma çabalarının tümüdür. B) Antivirüs programının çalışır halde olması C)Bilgisayara şifre koyulması D)Bilgisayarın tüm çevrimiçi platformlarla etkileşiminin kesilmesi E)Bilgisayar ile sadece güvenli sitelere girilmesi 103) Aşağıdakilerden hangisi kişisel bilgisayar güvenliğini sağlamak için alınacak tedbirlerden değildir? A) Virüs koruma yazılımlarının kurulu olması sağlamak B) Bilgisayarda şifre korumalı ekran koruyucu kullanılması sağlamak C) Bilgisayar başından uzun süreliğine ayrı kalındığında sistemden çıkılması sağlamak D) Bilgisayarı hep kapalı tutmak E) Kullanılan parolaların tahmininin zor olacak şekilde belirlenmesini sağlamak 104) Aşağıdakilerden hangisi şifre belirlemek için dikkat etmemiz gereken hususlardan biri değildir? A) En az 8 karakter olmalı B) Büyük/Küçük harf bulunmalı C) Ardışık sayılardan oluşmalı D) Tahmin edilmesi zor olmalı E) Simge kullanılmalı 105) Aşağıdakilerden hangisi en uygun şifredir? A) 19931993 B) A123 C)123456 D)abcde E)Möte.2012 E) 106) Aşağıdakilerden hangisi internet ortamında çocukların karşı karşıya kalabileceği riskli durumlardan değildir ? A) Yasadışı içeriğe maruz kalma, B)Çevrim-içi ortamlarda kişisel bilgilerin eposta, sohbet programları, vb. aracılığıyla üçüncü şahısların eline geçmesi, C)İnternet üzerinden ebeveynlerinin kredi kartı ile onlardan habersiz alışveriş yapabilme, D)Kendilerinden yaşça büyük ve kötü niyetli kişilerle haberleşebilme E)Haber sitelerini gezme 107)Çocuklarınızın sakıncalı sitelere ulaşma olasılığını en aza indirmek için ebeveynlerin kullanabileceğiniz filtre programlarından değildir? A) Gözcü B)TTNET Aile Koruma Şifresi C)Volsoft Web Filtre D)XnView E)ErtemsoftAntiporn 108)Çocukların internet kullanımını düzenlemek için ebeveynlerin aşağıdakilerden hangisini yapması yanlış olur? A. İnterneti yasaklamak B.Filtre prograamları kullanmak C. İnternete girdiği bilgisayarın çocuğun odasında değil, evin ortak kullanım alanı içinde bulunması D. Olumsuzlukları önlemek için bilgisayar oyunlarının seçiminde çocukların yalnız bırakılmaması E.Çocuğun internetteyken sıkça kontrol edilmesi 109) Hangisi bilgisayar oyunlarının çocukların fiziksel sağlığı üzerine olumsuz etkilerinden değildir ? A) Obezite B) Uyku rahatsızlıkları C) Baş ağrıları D) Karpal tünel sendromu (el bileği rahatsızlığı) E) Manik depresif ruh hali 110) Aşağıdakilerden hangisi çocukları bilgisayar oyunlarının zararlı etkilerinden korumak için anne babaya düşen sorumluluklardan değildir ? A) Çocukların günde iki saatten fazla video oyunu oynamalarına izin verilmemelidir. B) Çocuğunuzun bilgisayar oyunları alışkanlıklarını gözlemlemek için, oyunlara ilişkin tüm cihazları evin görünür bir yerine yerleştirmeli C) İki yaşından küçük çocuklar video ve mobil oyunlarından uzak tutulmalıdır. D) Çocuklara bilgisayar da oynamaları için oyun seçimi çocuklara bırakılmalıdır. E) Çocukları dışarıda oynamak için cesaretlendirmeli ve içinde açık hava aktiviteleri olan çeşitli gençlik kulüplerine kaydederek 111) Şifreleme hakkında aşağıdakilerden hangisi yanlıştır? A)Veriler yalnızca özel bir şifre çözme anahtarı girilerek orijinal biçimine geri döndürülebilir. B)Şifre koyma teknikleri veri güvenliğinin önemli bir parçasıdır. C)Veri şifreleme tek yönlü bir güvenlik çözümüdür. D)Üçüncü tarafların izinsiz erişimi gibi tehditlere karşı korur. E)Bellek ortamında bulunan tüm verilere uygulanabilir. 112)Günümüzde bilinen tüm akademik, pratik ve doğrudan (bruteforce) saldırılara karşı dayanıklı olduğu düşünülen ve yaygın olarak kullanılan simetrik şifreleme algoritması hangisidir? A)DES B) AES C) Blowfish D) Açık anahtarlı şifreleme E) RSA 113)Simetrik Şifreleme Algoritmaları ile ilgili aşağıdakilerden hangisi yanlıştır? A) Algoritmalar olabildiğince hızlıdır. B) Donanımla birlikte kullanılabilir. C) Güvenlidir. D) Kapasite sorunu vardır. E) Güvenli anahtar dağıtımı kolaydır. 114) Asimetrik Şifreleme Algoritmalarıyla ilgili aşağıdakilerden hangisi yanlıştır? A)Asimetrik şifreleme algoritmalarında anahtar ile şifre çözme anahtarı birbirinden farklıdır. B)Anahtarı kullanıcı belirleyebilir. C)Asimetrik bir algoritmayı kullanan sistemler simetrik algoritmaları kullanan sistemlere göre çok daha hızlıdır. D) Asimetrik algoritmaların güvenliğini sağlayabilmek için çok büyük asal sayılar kullanılmaktadır. E)Asimetrik şifreleme güvenlik açısından simetriğe göre çok daha başarılıdır. 115) Aşağıdakilerden hangisi bir yedekleme türüdür? A)Kalan yedekleme B) Yarı yedekleme C) Fark yedekleme D) Geriye dönük yedekleme E) Sistematik yedekleme 116) Aşağıdakilerden hangisi bilgi güvenliği risk analizlerinin temel zorlukları arasında yer almaz? A)Riskin bir olasılık olması B)Riskin, varlık, açıklık ve tehdit değerlerini girdi olarak alan bir olasılık fonksiyon olması C) En temel ve önemli varlık olan bilginin soyut olması D)Bilginin soyut olması E)Bilginin tek bir formda olması 117) Aşağıdakilerden hangisi risk analizinin özellikleri arasında yer almaz? A)Hızlı sonuçlar vermesi B)Objektif sonuçlar vermesi C)İş süreçleri odaklı olması D)Bilgi odaklı olması E) Bütün risk analizi sürecinin kurumdaki bütün çalışanlar tarafından gerçekleştirilmesi 118) Aşağıdakilerden hangisi risk analizinin hedefleri arasında yer alır? I. Sistemin güvenli ve güvensiz noktalarının belirlenmesi II. Daha etkin proje maliyet hesabı ve kapsam tayini III. Maliyet etkin ve güvenli tasarım yapılması IV. Cihazların işletme ve kullanım politikalarının daha sıhhatli belirlenmesi V. İş ve veri akışlarının daha sıhhatli olması hedeflenmektedir. A)I, III B)Yalnız I C)I, II ve III D)II, III, IV E)I, II, III, IV ve V 119) Bilgi güvenliği risk analizi sürecini otomatikleştirmeye ve kolaylaştırmaya yönelik birçok ticari yazılım mevcuttur. Ticari yazılımlar ise her kurum tarafından tercih edilmemektedir. Bunun nedenleri arasında aşağıdakilerden hangileri yer almaktadır? I. Yazılımın pahalı bulunması II. Tam olarak kurumun ihtiyaçlarına yönelmemesi III. Yazılımın karmaşık olması IV. Kurumun yazılım çerçevesinde kalmak istememesi A)Yalnız I B)Yalnız II C)I ve II D) III ve IV E)I,II,III ve IV 120) Risk analizinin zorluklarını göz önüne alan ve risk analizi sürecinden beklenen özellikleri yerine getirebilecek bir risk analizi metodunda yer alabilecek hususlardan hangisi yanlış eşlenmiştir? I. Kurum personellerinin katılımına imkan vermesi Anketler II. Hızlı sonuçlar Risk modelinin karmaşık olmaması III. Maliyet etkin olması Ticari olmaması IV. Objektif sonuçlar vermesi V. İş süreçleri odaklı olması A)I B)II C)III D)IV E)V Nitel olması Süreçsel yaklaşımlar 121) Aşağıdakilerden hangisi Backdoor'lara örnek olarak verilebilir? A) Netbus B) OptixPro C) Subseven D) Zbot E) Outlook 122) Belirli çevresel değişkenlerin durumuna bağlı olarak yıkıcı bilgisayar komutlarını yerine getiren programlara verilen addır? A) Truva atları B) Solucanlar C) Backdoors D) Mantıksal bombalar E) Anti-virus 123) Kendisine hedef olarak bilgisayar kullanıcılarını değil, internet hizmeti sunan kişileri ve kuruluşları alan saldırı türü hangisidir? A) Truva atları B) Arka kapılar C) Mantıksal bombalar D) Servisi Engelleyen Saldırılar E) Solucanlar 124) Aşağıdakilerden hangisi tipik servisi engelleme saldırılarından değildir? A) Ağ bant genişliğini sonuna kadar tüketme saldırıları B) Sistem belleğini sonuna kadar tüketme saldırıları C) Ağ yığın hafızasını sonuna kadar tüketme saldırıları D) Sistemdeki ağları sonuna kadar tüketme saldırıları E) Açık olan dosya limit sayısını aşma saldırıları 125) Aşağıdakilrden hangisi güvenlik servis özelliklerinden biri değildir? A)Erişim Denetimi B)Güvenliğe Hazırlık C)Kullanıma Hazırlık D)İnkar Edilememe E)Bütünlük 126) Aşağıdakilerden hangisi Saldırı Tesbit Sistemlerinin avantajlarndandır? A)Paket parçalama B)Tarama sırasının karıştırılması C)Paket kaçırma D)Yüzeysel bilgi depolaması E)Erken tesbit 127) 'Kurulu bulunduğu sunucuya doğru yönlenmiş bulunan trafiği, yine üzerinde bulunan atak veri tabanlarını temel alarak dinlemesi ve atakları sezerek cevap vermek.' bu bahsedilen görev aşağıdakilerden hangisinin görevidir? A) HUB B) Ağ Tabanlı C) Sunucu tabanlı D) TAP E) BRO 128) Aşagdakilerden hangisi saldırı tesbit sistemleri arasında yer almaz? A) Snort B) suricota C) Bro D) pythan E) HUB 129) Şirketler araştırma firmaları organizasyonlar kendi ağ yapılarındaki veri akışının güvenliliğini sağlamak için geliştirdikleri sistemlere ne denir? A) Saldırı Tesbit Sistemleri B) İMEF C) Beyaz Şapka Bilgi Güvenliği Topluluğu D) BTİK E) CEH 130) Aşağıdakilerden hangisi HUB un avantajlarından değildir? A)Yapılandırması çok basittir. B)STS yi yönetmek için ek donanım veya yapılandırma gerektirmez. C)Ekonomik olanları vardır. D)Full-dublex bağlantılarda aşırı yükleme olabilir. E)Oturum sonlandırma ve güvenlik duvarı yapılandırmasından bağımsızdır. 131)Aşağıdakilerden hangisi alışveriş sitelerinde dikkat etmemiz gerekenlerden biri değildir? A)Siteyi Google dan araştırmalıyız. B) Kullanıcı yorumlarından güvenirliği test etmeliyiz. C) Üye olunacak siteler olmasına dikkat etmeliyiz. D) Üye oluktan sonra maile onay kodu gelmesine dikkat etmeliyiz. E) İletişim bilgilerinde şirketin açık adı yer almamalıdır. 132) Aşağıdakilerden hangileri bilgiye ulaşma konusunda sorunlar arasında yer alır? I) Bilgi sistemlerinin çokluğu II) Sürekli ve giderek büyüyen bilgi çokluğu III) İnternette ulaşılan bilgilerin fiyatlandırılması IV)İnternette bulduğumuz bilgilerin ve sitelerin doğruluğu, inanırlılığı A)I,II B)I,II ve IV C)II,III ve IV D)III,IV E)I,II,III ve IV 133) Aşağıdakilerden hangileri bilgiye ulaşma konusunda sorunların çözümü arasında yer alır? I) Bilgiyi kimin yazdığı II) Bilgiyi kimin yayınladığı III) Bilginin ne kadar güncel olduğu A)Yalnız I B) Yalnız III C)I,II ve III D) I,III E) II,III 134) Güvenlik duvarı nedir? A) Bilgisayarın çalışabilmesi için gerekli temel yazılımlardır. B) Molware (Virüsler. solucanlar, casus yazılımlar…) gibi bilgisayara ve kullanıcıya ciddi zararlar verebilecek olan yazılımların saptama,silme bilgisayarı koruma en temel görevi olup, aynı zamanda sürekli aktif halde çalışabilen ve güncellenmesi gereken yazılımlardır. C) İnternet üzerinden bilgisayarımıza erişmeye çalışan korsanları,virüsleri ve solucanları engellemeye yardımcı olan yazılım kodudur. D) Bilgisayar kullanıcısının bilgisi ve izni haricinde olan bilgisayara zarar vermek amacıyla olan yazılımlardır. E) Bilgisayarı oluşturan fiziksel parçaların tamamıdır. 135) Aşağıdakilerden hangisi internet güvenirliliğinde sitenin inanırlılığını sağlayan bazı kelime ve ibarelerden biri değildir? I) Hakkında II) SSS( Sıkça sorulan sorular) III) Daha fazla bilgi için IV) Şirket hakkında V) Profiller VI) Çalışanlarımız A) I,II ve III B) II,III ve IV C) I,II,III ve IV D) I,II,V ve VI E) Hepsi 136) Aşağıdakilerden hangisi ağ üzerinden yapılan saldırılardan biri değildir? A)Bilgi Tarama B)Hizmet Engelleme C)Yönetici Hesabı ile Yerel Oturum Açma D)Paket Kaçırma E)Kullanıcı Hesabının Yönetici Hesabına Yükseltilmesi 137) Aşağıdakilerden hangisi saldırı tespit sistemlerinin faydalarından biri değildir? A) Detaylı Bilgi Toplanması B)Aktif olarak raporlama, engelleme ve öğrenme gibi artıları sunması C)Paket Parçalama ve Zamanlama Saldırıları D)Kanıt Niteliği E) Erken Tespit 138) Aşağıdakilerden hangisi saldırı tespit sistemlerinin faydalarından biridir? A) Kanıt Niteliği B) Paket Parçalama C) Tarama Sırasının Karıştırılması: D) Paket Kaçırma E) Zamanlama Saldırıları 139)Aşağıdakilerden hangisi saldırı güvenlik sistemleri çeşitlerinden biri değildir? A)Firewall B) IPS C)WAF D) N-DLP E)DLLS 140) Aşağıdakilerden hangisi saldırı tespit sistemleri için doğru bir ifade değildir? A) Bilgisayar sistemlerine yapılan atakları ve kötüye kullanımları belirlemek için tasarlanmış sistemlerdir B)Saldırı tespit sistemlerini güncellemeye gerek yoktur. C)Bilgisayar ortamındaki hırsız alarmlarıdır D)Bilgisayar sistemlerinin kaynaklarına veya verilerine yetkisiz erişimleri tespit edebilen sistemlerdir, E)Tercihen gerçek zamanlı olarak, bilgisayar sistemlerinin yetkisiz ve kötüye kullanımı ve suiistimalini tespit etmek için kullanılırlar. 141) Aşağıdakilerden hangisi saldırı tespit sistemi yazılımlarından biri değildir? A)SNORT B)SURICATA C)BRO D)LOG E)LİBPCAP 142) Aşağıdakilerden hangisi ağ tabanlı saldırı tespit sistemlerinin görevlerinden biri değildir? A) Bir atak olup olmadığına karar vererek olayın kaydını tutmak B)Kendisi ya da başka bir aktif cihaz yoluyla atakları durdurmak C)Kayıt dosyalarını ve işlemlerini sunucu üzerinde bulunan veritabanı temel alınarak dinlemek D)Sistem yöneticisini bilgilendirmek E) Olayların raporlarını oluşturmak 143) Aşağıdakilerden hangisi sunucu tabanlı saldırı tespit sistemlerinin görevlerinden biri değildir? A)Kurulu bulunduğu sunucunun trafiğini dinlemek B)Sistem yöneticisini bilgilendirmek C)Kayıt dosyalarını ve işlemlerini sunucu üzerinde bulunan veritabanı temel alınarak dinlemek D)Sunucuya göre özelleştirilmiş olan atak/imza veritabanı temel alınarak dinlemek E)Atakları sezerek cevap vermek 144) Aşağıdakilerden hangisi SNORT saldırı tespit sistemi yazılımı bileşenlerinden biri değildir? A)Paket çözücü B)Ön işleyici C)Tespit motoru D)Paket Yakalama Modülü E)Günlükleme /alarm 145) SURİCATA saldırı tespit sistemi yazılımının, en çok tercih edilen “pcap device” yani saldırı tespit sistemi modunda bir paket sırasıyla hangi modüllerden geçer? A)Paket yakalama/tespit/paket çözümleme/akış işlemi B)Tespit/paket yakalama/paket çözümleme/akış işlemi C)Tespit/paket yakalama/akış işlemi/paket çözümleme D)Akış işlemi/tespit/paket yakalama/paket çözümleme E)Paket yakalama, paket çözümleme, akış işlemi ve tespit 146) Aşağıdakilerden hangisi kişisel bilgisayarların karşılaşacağı olası tehlikelerden biri değildir? A) İşletim sistemi açıkları B) Numara çeviriciler C) Tuş kaydediciler ve olta yöntemleri D) Antivirüs programları E) Web tarayıcılarının açıkları 147) Kişisel bilgisayarlarda güvenliği sağlamak için aşağıdakilerden hangisi kullanılmaz? A) Güvenlik duvarı kullanmak B) Mailler için şifreleme kullanmak C) Şifreleri klavye ve fare kullanarak karışık bir şekilde girmek D) Şifreleri iki ayda bir değiştirmek ve unutmamak için benzer şifreler kullanmak E) Başka bilgisayarlarda mümkün olduğunca şifreleri girmemek 148) Aşağıdakilerden hangisi casus yazılımlardan korunmak için yapılması gerekenlerden biridir? A) Kullanılan yazılımların lisanslı olmasına dikkat etmek B) Korsan web sitelerinden yazılım indirmek C) Bedava yazılımları bilgisayara yüklemek D) No-spyware uyarısı bulunan sitelerden yazılım indirmemek E) Web sitelerinde karşımıza çıkan pencerelerdeki evet, kabul ediyorum gibi ifadelere tıklamak 149) Kişisel bilgisayarlara virüs aşağıdakilerden hangisiyle bulaşmaz? A) Korsan film cdleri B) Spam mesajlar C) Lisanslı yazılımlar D) Korumasız web siteleri E) Hiçbiri 150) Aşağıdakilerden hangisi bilgisayar güvenliği için izlenmesi gereken politikalardan biridir? A) Etkinliklerin sorgulanması B) Erişimlerin izlenmesi C) Değişikliklerin kayıtlarının tutulup değerlendirilmesi D) Silme işlemlerinin sınırlandırılması E) Hepsi 151) Aşağıdakilerden hangisi internet güvenliğini sağlamak için alınacak tedbirlerden değildir? A) İnternet üzerinden indirilen veya e-posta ile gelen dosyalara dikkat edilmesi B) Gizli ve önemli bilgilerin e-posta veya güvenlik sertifikasız siteler gibi güvenli olmayan yollarla gönderilmemesi C) Modemi hep kapalı tutmak D) Bilgisayarınızı antivirüs ve güvenlik duvarı ile korunması E) Çevrimiçi hesapların, bilgisayarın ve diğer aygıtların şifresinin en az sekiz karakterden oluşmasına dikkat edilmesi ve içinde büyük/küçük harf, sayı ve simge kullanılması. 152) Aşağıdakilerden hangisi bilgisayar güvenliğinin tanımıdır? A) Elektronik ortamlarda verilerin veya bilgilerin saklanması ve taşınması esnasında bilgilerin bütünlüğü bozulmadan, izinsiz erişimlerden korunması için, güvenli bir bilgi işleme platformu oluşturma çabalarının tümüdür. B) Antivirüs programının çalışır halde olması C)Bilgisayara şifre koyulması D)Bilgisayarın tüm çevrimiçi platformlarla etkileşiminin kesilmesi E)Bilgisayar ile sadece güvenli sitelere girilmesi 153) Aşağıdakilerden hangisi kişisel bilgisayar güvenliğini sağlamak için alınacak tedbirlerden değildir? A) Virüs koruma yazılımlarının kurulu olması sağlamak B) Bilgisayarda şifre korumalı ekran koruyucu kullanılması sağlamak C) Bilgisayar başından uzun süreliğine ayrı kalındığında sistemden çıkılması sağlamak D) Bilgisayarı hep kapalı tutmak E) Kullanılan parolaların tahmininin zor olacak şekilde belirlenmesini sağlamak 154) Aşağıdakilerden hangisi şifre belirlemek için dikkat etmemiz gereken hususlardan biri değildir? A) En az 8 karakter olmalı B) Büyük/Küçük harf bulunmalı C) Ardışık sayılardan oluşmalı D) Tahmin edilmesi zor olmalı E) Simge kullanılmalı 155) Aşağıdakilerden hangisi en uygun şifredir? A) 19931993 B) A123 C)123456 D)abcde E)Möte.2012 156) Aşağıdakilerden hangisi bilişim güvenliğinin sağlanması için alınması gereken önlemlerden biri değildir? A) Taşınabilir bellekler her kullanış öncesi biçimlendirilmelidir. B) Kullanılan her hesap için şifreler farklı olmalıdır. C) Üye girişi yapılan her hangi bir siteden güvenli çıkış yapılmalıdır. D)Bütün şifrelerin harf, rakam ve simgelerden oluşan karmaşık bir şifre olmasına özen gösterilmelidir. E) Internet bankacılığını kullanırken veya internet üzerinden alışveriş yaparken şifre istenen formlarda ekran klavyesi kullanılmalıdır. 157) Aşağıdakilerden hangisi Computer Ethics Institute (Bilgisayar Etik Enstitüsü) tarafından geliştirilen ve bilgisayar kullanım etik ilkelerinin temelini oluşturan ilkelerden biri değildir. A) Bilgisayar başka insanlara zarar vermek için kullanılamaz. B) Bilgisayar yalan bilgiyi yaymak için kullanılamaz. C) Kişi yazdığı programın sadece satış rakamlarını dikkate almalıdır. D) Bedeli ödenmeyen yazılım kopyalanamaz ve kullanılamaz. E) Başka insanların bilgisayar çalışmaları karıştırılamaz. 158) Aşağıdakilerden hangisi okullarda müfredata konacak bilişim güvenliği derslerinin yanında yardımcı olabilecek bir etkinliktir. A) Yüzme kursları düzenlenerek bilgisayar ortamında kursiyer performanslarının incelenmesi. B) Okullardaki bilgisayar laboratuvarındaki bilgisayarlara lisanslı oyunlar yüklenmesi ve bu oyunlar üzerinden yarışmalar düzenlenmesi. C) Mezun öğrenciler için pilav günleri organize etmek. D) Bilgi güvenliğine yönelik broşür ve afişler hazırlayıp müdür odasında kilitli dolapta saklamak. E) Bilgi güvenliğine yönelik kısa film veya tiyatro organizasyonları yapmak. 159) Aşağıdakilerden hangileri çocuklar ve gençler bilgisayar ve internet kullanırken karşılaşabilecekleri tehditlerdendir. IBilgisayarlara virüsün bulaşması. IICasus yazılımların sisteme girmesi. IIIİnternet bağlantısın kopması. IVŞiddet içerikli oyunlar oynama. VYabancı kişiler ile sohbet edilmesi. VISuç örgütleri ile haberleşme. A) I, II, III, IV, V ve VI B) I, II, III, IV ve VI C) IV, V ve VI D) I, III, IV, V ve VI E) I, II ve VI 159) Aşağıdakilerden hangisi kurum ve kuruluşların bilişim güvenliğini sağlamada genellikle yetersiz kaldığı noktalar biri değildir. A) Teknik yazılım hataları. B) Şiddet içerikli oyunlara izin verilmesi. C) Bilginin tahrif edilmesi. D) Bilgi hırsızlığı. E) Teknolojinin eskimesi. 160) Aşağıdakilerin hangisi bilgisayarı zararlı site içeriklerinden korumak içindir? A) Web siteleri B) Antivirüs programları C) Güvenlik duvarı D)Hepsi E)İnternet tarayıcıları 161) Aşağıdakilerden hangisi bilişim güvenliği ile ilgili önerilerden biri değildir? A) Internet'in tamamen güvenilir olduğunu düşünmeyin. B) Kredi kartlarının Internet ortamında kullanımına dikkat edin ve güvenmediğiniz bilgisayarlarda(Internet cafe gibi yerlerde) kredi kartı bilgilerini girmeyin. C) Arkadaş arama sitelerine dikkat edip her siteye kendi resimlerinizi ve kişisel bilgilerinizi vermeyin. D) Her web sitesi yasal olabilir. Web sitelerindeki bilgilerin her zaman doğru olacağını düşünün. E)Tanımadığınız kişilerden gelen e-postalara karşı şüpheci yaklaşın ve hemen açmayın. 162) ………….ciddi bir suçtur. İntihar eden mağdurlar ve hapse giden suçlular sonucunu doğurabilir. Gençlerin %81’i eğlenceli olduğu için siberzorbalık yaptıklarını ifade etmişlerdir. Boşluğa hangisi gelmelidir? A) Siber zorbalık B) Endüstri casusluğu C) Hackerlik D) Profesyonel saldırganlık E) Hepsi 163) Aşağıdakilerden hangisi en çok rastlanan bilişim suçlarından biridir değildir? A) Bireylere Karşı işlenen Suçlar B) Organizasyonlara Karsı İslenen Suçlar C) Toplumun Büyük Bir Kısmına Karşı İşlenen Suçlar Pornografi D) Bireyin Mülkiyet Haklarına Karşı İşlenen Suçlar E) Yabancı istihbarat ajanscılığı 164) Bakanlığımızda, eğitim öğretim alanında çağdaş ülkeler arasında yer alabilmek amacıyla, okul,kurumlarımızda hangi internet bağlantısı çalışmaları başlanmıştır? A) ADLS B) DNS C)VPN D) İP E)WGS 165) Kişisel güvenlik için atılacak ilk adım aşağıdakilerden hangisidir? A)İnternet üzerinden indirilen veya e-posta ile gelen dosyalara dikkat edilmesi B)İşletim sisteminin yamalarının güncel tutulması C) Bilgisayarda şifre korumalı ekran koruyucu kullanılması D) Kullanılan parolaların tahmininin zor olacak şekilde belirlenmesi E) Bu parolaların gizli tutulması ve belirli aralıklarla değiştirilmesi 166) Çok kullanıcılı işletim sistemi kullanılan bir bilgisayarda kullanılan bir bilgisiyarda kullanıcıların şifreleri aşağıdakilerden hangisi gibi olmalıdır? A)Ardaturan B)23457890 C)ŞüKraYGÜMÜŞ D)Akyazı54ceylan E)14.09.1993 166) I.Etkin bir antivirüs programının kullanılması II.İşletim sisteminin yamalarının güncel tutulması III.Kişisel bir güvenlik duvarı kurup etkin hale getirmek Kişisel bilgisayar güvenliğimiz için yukarıdaki öncüller hangi sıra ile uygulanmalıdır? A)I-II-III B)II-I-III C)III-II-I D)III-I-II E)I-III-I 167) Kişisel bilgisayarımızn güvenliğinin sağlanması öncelikle hangisinin güvenli hale getirilmesiyle başlar? A)Güvenlik Duvarı B)AUTRUN C)İşletim sistemi D) ActiveX, Java E)Antivirüs Yazılımları 168) Kişisel bilgisayar güvenliğinin sağlanması için aşağıdakilerden hangisi uygun güvenlik politikası değildir? A)Etkinliklerin sorgulanması B)Erişimlerin izlenmesi C)Değişikliklerin kayıtlarının tutulup değerlendirilmesi D)Silme işlemlerinin sınırlandırılması E)Güncellemeleri ertelemek 169) Aşağıdakilerden hangisi Keylogger ve benzeri programlardan etkilenmemek için alınması gereken önlemlerden biri değildir? A) Mutlaka işletim sisteminizin güncelleştirmelerini yapın B) Bir güncel ve aktif antivirüs programını bilgisayarınızda bulundurun C) Bankacılık ve önemli işlemlerinizi güvenli olmayan bilgisayarlardan yapmayın D) Kullandığınız bilgisayarın web browserı (internet tarayıcısı)nın otomatik tanımlama özelliğindeki Formlarda kullanıcı adları ve parolalar ile ilgili kısmın işaretsiz olmasına dikkat edin. E) İşlemlerinizi yaparken herkese açık internet ağlarını ve ortak bilgisayarları kullanın. 170) Rootkit olarak bilinen yazılımlar ilk olarak hangi işletim sisteminde ortaya çıkmıştır? A) UNIX B) NOVELL C) LİNUX D)WİNDOWS XP E)WİNDOWS NT 171) Rootkitler sistemden istenen bilgileri değerlendirmek için bir süre bu bilgilerin geri dönüşünü geciktirir bu işleme hangi ad verilmektedir? A) KEMEL B) ROOT C) HOOKİNG D)GMER E)PHANTOM 172) Aşağıdakilerden hangisi rootkit bulma ve kaldırma işlemlerinde kullanabileceğimiz yazılımlardan biri değildir? A) Microsoft Malicious Software Removal Tool B)Sophos Anti-Rootkit C)AVG Anti-Rootkit D)Rootkit Buster E) Anti Gmer 173) Aşağıdaki keyloggerlerden hangisi Genelde ebeveynlerin çocuklarını internet başındayken takip etmeleri için kullanılır ve tamamen sistem yöneticisinin bilgisi dahilindedir? A) Saldırı amaçlı keylogger B) Güvenlik amaçlı keylogger C)Donanımla çalışan keylogger D) Yazılımla çalışan keylogger E) Koruma amaçlı keylogger 174) BİT imkânlarını kullanmak suretiyle, hedef alınan kişilerin aldatılarak veya ikna edilerek kişisel ve/veya gizli verilerinin ele geçirilmesi ve söz konusu verilerin kötü niyetle kullanılmasına aşağıdaki kavramlardan hangisidir? A) Vishing B) Fishing C) Phising D) Sosyal mühendislik E) Hepsi 175) Sosyal bilimler ile ilişkilendirilen sosyal mühendislik kavramını, ünlü bilgisayar korsanı KevinMitnick’in yazdığı hangi kitapla bilgisayar dünyasına kazandırmıştır? A) Aldatanlar Dünyası B) Aldatılanlar Diyarı C) Aldatma Sanatı D) Bilgisayar Aldatmacası E) Aldatılma Sanatı 176) Aşağıdakilerden hangisi yemleme yöntemlerinden biri değildir? A) Teknik yoldan yemleme B) Aldatma yoluyla yemleme C) İstek dışı haberleşme D) Sosyal yoldan yemleme E) Açılır pencereler kanalıyla aldatma 177) ‘Siber saldırganlar, hedef aldıkları kişiler ile onların bağlanmak istedikleri yasal internet sitelerinin yer aldığı sunucular arasına girerek kullanıcıların yasal sitelere ilettikleri verileri ele geçirmekte ve çıkar amaçlı olarak kullanmaktadırlar’ ifadesi aşağıdakilerden hangisinin tanımıdır? A) İstek dışı haberleşme B) Orta adam tekniği C) Kötücül yazılım kullanma D) Arama motoru kanalıyla aldatma E) Teknik yoldan yemleme 178) E-posta gönderirken aslen gönderilen kişiye ek olarak iletinin başka alıcılara gönderilmesini sağlayan bileşen aşağıdakilerden hangisidir? A) To B) Subject C) Reply D) Carbon Copy E) Forward 179) Kuruluş türünü ifade eden terimlerden hangisi ticari kuruluş, şirket veya firma olduğunu ifade eder? A) edu. B) org. C) mil. D) gov. E) com. 180) Aşağıdakilerden hangisi iyi bir antivirüs yazılımının sahip olması gereken özelliklerden birisi değildir? A) Web üzerinden kolay kuruluma sahip olma B) Trojan, spyware gibi yazılımları tespit etme yeteneği C) Performansının hızlı olması D) Ufak güncelleme paketleri içermemesi E) Tanımlanmamış virüsleri tanımlayabilme 181) I.Avast II. AVG III.Eset IV.Kaspersky Yukarıdakilerden hangisi veya hangileri tamamen ücretsizantivirüs yazılımıdır? A) I ve II B) I ve III C) I, II ve IV D) Hepsi E) Hiçbiri 182) Antivürüs yazılımları ortalama yüzde kaç oranında başarı sağlar? A) %70-%74 B) %75-%80 C) %82-%85 D) %85-%90 E) %95-%99 183) I.Eset II. Norton III.Backdoor IV.Spam Yukarıdakilerden hangisi veya hangileri antivirüs yazılımıdır? A) I ve II B) I ve IV C) Yalnız I D) I, III, IV E) I, II, III 184) İyi bir antivürüs yazılımı e-mail için hangi korumayı sağlar? A) Keylogger koruması B) Backdoor koruması C) Spam koruması D) Casus koruması E) Reklam koruması 185) Bilgisayarlarımızı kullanıcı dosyaları, ağdan ve internetten gelebilecek tehlikelere karşı korumada en çok kullandığımız yazılım hangisidir? A) Trojan B) Antivirüs C) Rootkit D) AutoRun E) Melissa 186) Aşağıdakilerden hangisi yada hangileri, VPN sunucusu üzerindeki sanal bir bağlantı noktasına sanal bir arama gerçekleştirmek için kullanılan bir protokollerden biridir? I. TCP/IP II. DHCP III. FTP A) Yalnız I B) Yalnız II C) I ve III D) II ve III E) I,II,III 187) Herhangi bir TCP/IP portuna dışarıdan gelen bağlantı isteklerini engelleyebilen ancak aynı port üzerinden dışarı çıkışlara izin veren yapı hangisidir? A) FTP B) Firewall C) Router D) Switch E) NPN 188) FTP ( File Transfer Protocol) nedir? A) Şifreleme programıdır. B) Güvenlik programıdır. C) E-mail programıdır. D) Dosya kontrol birimidir. E) Dosya aktarımı yapan internet protokolüdür. 189) Bilgisayar düzeyinde kimlik doğrulama yalnızca hangi bağlantılar için kullanılır? A) Firewall B) L2TP/IP C) TCHP/IP6 D) IKE E) PPTP 190) VPN inin temel yararları nelerdir? I- Güvenli veri transferi II- Düşük donanım faaliyeti III- İnternet bağlantısını hızlandırır. IV- Basit ağ tasarımı A) I ve II B) I ve III C) I,II ve III D) II ve IV E) I,III ve IV 191) Aşağıdakilerden hangisi VPN çeşitlerinden değildir? I- Çevirmeli ağ VPN(dial VPN veya VPDN) II- Kiralık VPN III- Dedicated/adanmış VPN A) I-III B) Yalnız II C) Yalnız III D) I ve II E) I ve III 192) Hangisi VPN elemanıdır? I- Web sunucuları II- Posta sunucuları III- Routerler IV- Mevcut internet A) Yalnız I B) I ve II C) II ve IV D) I,II ve III E) I,II,III ve IV 193) verilerimizi bozulmaya, hırsızlığa ve değiştirilmeye yönelik yapılan çalışmalarla verilerimizin korunmasını sağlamak genel olarak ne olarak adlandırılır? A) hacking B) virüs koruması C) bilişim güvenliği D) bilişim etiği E) bilişim 194) Aşağıdakilerden hangisi ailelerin bilişim güvenliği konusunda yapmaları gereken davranışlardan biri değildir ? A) Çocuklara internet üzerinde ulaştıkları bilgilerin ya da gördükleri her şeyin doğru olmadığını söylemek B) Bilişim güvenliği konusunda öğretmenler ve diğer internet kullanıcılarından tavsiye ve danışmanlık almak C) Cocuğu internet kullanımında çok fazla özgür bırakmak D)Bilgisayarı evin açık bir yerine koymak E) Çocukla bilişim kullanımı konusuda bir anlaşma yapmak 195) I.Aile II. Bilişim Öğretmeni III. Bilişim güvenliği hakkında bilgisi olan arkadaşları Yukarıdakilerden hangisi bilişim güvenliği konusunda çocuğun bilgi alabileceği yerlerdendir? A.)Yalnız I B.) I,II C.) II , III D.) I,III E.) I,II,III 196) I. İnterneti filtrelemek II.Çocuğa model olmak III. Cocuğu teknolojiden mahrum bırakmak Yukarıdakilerden hangisi ailelerin bilişim güvenliği konusunda yapmaları gerekenlerdendir? A.)Yalnız I B.) Yalnız II C.) II,III D.)I,II E.)I,II,III 197) İnternet bağımlılığı belirtilileri gösteren çocuğa sahip aile aşağıdaki davranışlardan hangisini yaparsa doğru davranmış olur ? A) Çocuğun internet kullanımını yasaklarsa B) Profesyonel bir danışmandan yardım alırsa C) Çocuğun durumuna ilgisiz kalırsa D) Çocuğun internet kullanımı teşvik ederse E) Çocuğa internete rahat erişimi için tablet alırsa 198) I.Servis sağlayıcısının bayisine başvurarak II.Çağrı merkezine telefon ederek III.Online işlem merkezinden Güvenli internete (çocuk profiline) yukarıdaki hangi yöntemlerle geçilebilir? A.)Yalnız I B.) I, II C.) II,III D.) I , III E.) I,II,II 199) I . Çocuk profili yetişkinlerin de interneti kullanabilecekleri kadar geniş içeriğe sahiptir. II. Çocuk profilinde eğtiim , haber , iş , alışveriş gibi pek çok farklı tür site mevcuttur III Çocuk profilinde sohbet ve sosyal medya siteleri yer almaktadır . Bilişim güvenliği ve etiği için aileler internette çocuk profilini seçmektedirler . Yukarıdaki ifadelerden hangileri çocuk profili hakkında doğrudur ? A) Yalnız I B) I , II C) I,II,II D) II,III E)I, III 200) İnsanların elektronik ortamda bir kimlik alarak, birbirleriyle iletişim kurdukları, bilgi alışverişi yaptıkları ve yeni arkadaşlar buldukları bir web tabanlı servistir. Bu tanım aşağıdakilerden hangisine aittir? A) Virüs B) Kötü amaçlı yazılım C) Sosyal ağ D) Modem E) Hacker 202) Aşağıdakilerden hangisi sosyal ağlarda güvenlik gereksinimlerinden biri değildir? A) Mahremiyet B) Bütünlük C) Uygunluk D) İletişim gizliliği E) Tanınmışlık 203) Aşağıdakilerden hangisi kötü yazılımlardan biri değildir? A) Gizli link/sahte URL B) Sahte ağ mesajları C) Üçüncü şahıs yazılımları D) Profil klonlama E) Truva atı 204) Aşağıdakilerden hangisi sosyal ağlarda güvenlik tehditlerinden biridir? A) Kimlik hırsızlığı B) Bilgisayar güvenlik açığı C) Zararlı tıklama D) Sahte güvenlik alarmları E) Botnet 205) “Bilgiye erişmesinde sakıncası olmayan kişilere bilgi erişiminin sağlanmasının garanti edilmesidir.” Tanımı verilmiş olan bilgi aşağıdaki sosyal ağlarda güvenlik gereksinimi kavramlarından hangisine aittir? A) İletişim gizliliği B) Uygunluk C) Bütünlük D) Mahremiyet E)Kullanıcı haberleşmesi gizliliği 206) Aşağıda solucanların özellikleri ile ilgili verilen bilgilerden hangisi yanlıştır? A) Solucanlar genellikle e-posta, kaynağı belirsiz siteler ve programlardan bulaşır. B) Solucan da, virüs gibi, kendisini bir bilgisayardan diğerine kopyalamak için tasarlanmıştır. C) İlk olarak, bilgisayarda dosya veya bilgi ileten özelliklerin denetimini ele geçirir. D) Solucan bir kez sisteminize girdikten sonra kendi başına ilerleyemez. E) Solucanlar başka birinin uzaktan bilgisayarınızın denetimini eline geçirmesini sağlayabilir. 207) Aşağıdakilerden hangisi bir Truva Atı türü değildir? A) Rootkit B) Arka Kapı C) Trojan-Ransom D) Trojan-Downloader E) Worm 208) Aşağıdakilerden hangisi bir antivirüs programının iyi olması için sahip olması gereken özelliklerden değildir? A) Sürekli güncel olmalıdır. B) Güvenilir ve kaliteli bir program olmalıdır. C) Pahalı olmalıdır. D) Gelişmiş özelliklere sahip olmalıdır. E) Sağlam bir alt yapısı olmalıdır. 209) İnternet sayfalarının kaynak kodu dosyaları içerisinde gizlenen virüsler hangileridir? A) Script-Host B) Dosya Sistemi Virüsleri C) Makro Yazılım Virüsleri D) Boot-Sector Virüsleri E) Kaynakça Oluşturma Virüsleri 210) İlk cep telefonu virüsü hangi yıl ortaya çıktı? A) 1996 B) 2000 C) 2004 D) 2010 E) 2015 211) Bilgisayar virüsünün resmi olarak tanımını ilk kim yapmıştır? A) Chameleon B) Dr. Fred Cohen C) Eli Daniel Flournoy D) Prof. Dr. John Hitchcock E) Prof. Dr. Jerry Johnson 212) Aşağıdakilerden hangisi kablosuz ağ arabirim çalışma modlarından bir tanesi değildir? A)Managed Mod B)Master Mod C)Ad-Hoc Mod D)Monitor Mod E)Modem Mod 213) Kablosuz ağlardaki sık kullanılan şifreleme protokolüne verilen isim aşağıdakilerden hangisidir? A)Access Point B)SSID C)WPA D)WEP E)FRAME 214) Herhangi bir kablosuz ağa bağlanmadan pasif olarak ilgili kanaldaki tüm trafiğin izlenmesine olanak sağlayan mod hangisidir? A)Monitor Mod B)Ad-Hoc Mod C)Master Mod D)Managed Mod E)Modem Mod 215) IEEE tarafından tanımlanmış ve kablosuz ağ cihazlarının nasıl çalışacağının belirtildiği standartlar dizisi olan kablosuz ağ terimi aşağıdakilerden hangisidir? A)Frame B)802.11x C)SSID D)WEP E)WPA 216) Aşağıdakilerden hangisi kablosuz ağlarda güvenlik sağlama amaçlı alınacak temel önlemler arasında yer almaz? A) Erişim noktası Ön tanımlı Ayarlarının Değiştirilmesi B) Erisim Noktası İsmini görünmez kılma C) Erişim Kontrolü D) Şifreleme Kullanma E)VPN kullanma 217) Arada bir AP olmaksızın kablosuz istemcilerin haberleşmesi için kullanılan kablosuz ağ arabirim çalışma modu aşağıdakilerden hangisidir? A) Master Mod B) Managed Mod C) Ad-Hoc Mod D) Monitor Mod E) Hostap Mod 218) Kablolu iletişime alternatif olarak uygulanan, RF (Radyo Frekansı) teknolojisini kullanarak havadan bilgi alışverişi yapan esnek bir iletişim sistemi aşağıdakilerden hangisidir? A) Borulu Ağ B) Uçan Ağ C) Uzay Ağı D) Kablosuz Ağ E) Gelişmiş Ağ 219) WEP’de çıkan güvenlik açıklarının giderilmesi ve yeni özelliklerin eklenmesi ile çıkarılmış güvenlik protokolü aşağıdakilerden hangisidir? A)SSID B)WPA C)Frame D)802.11x E)VPN 220) Aşağıdakilerden hangisi internet güvenliğini sağlamak için alınacak tedbirlerden değildir? A) İnternet üzerinden indirilen veya e-posta ile gelen dosyalara dikkat edilmesi B) Gizli ve önemli bilgilerin e-posta veya güvenlik sertifikasız siteler gibi güvenli olmayan yollarla gönderilmemesi C) Modemi hep kapalı tutmak D) Bilgisayarınızı antivirüs ve güvenlik duvarı ile korunması E) Çevrimiçi hesapların, bilgisayarın ve diğer aygıtların şifresinin en az sekiz karakterden oluşmasına dikkat edilmesi ve içinde büyük/küçük harf, sayı ve simge kullanılması. 221) Aşağıdakilerden hangisi bilgisayar güvenliğinin tanımıdır? A) Elektronik ortamlarda verilerin veya bilgilerin saklanması ve taşınması esnasında bilgilerin bütünlüğü bozulmadan, izinsiz erişimlerden korunması için, güvenli bir bilgi işleme platformu oluşturma çabalarının tümüdür. B) Antivirüs programının çalışır halde olması C)Bilgisayara şifre koyulması D)Bilgisayarın tüm çevrimiçi platformlarla etkileşiminin kesilmesi E)Bilgisayar ile sadece güvenli sitelere girilmesi 222) Aşağıdakilerden hangisi kişisel bilgisayar güvenliğini sağlamak için alınacak tedbirlerden değildir? A) Virüs koruma yazılımlarının kurulu olması sağlamak B) Bilgisayarda şifre korumalı ekran koruyucu kullanılması sağlamak C) Bilgisayar başından uzun süreliğine ayrı kalındığında sistemden çıkılması sağlamak D) Bilgisayarı hep kapalı tutmak E) Kullanılan parolaların tahmininin zor olacak şekilde belirlenmesini sağlamak 223) Aşağıdakilerden hangisi şifre belirlemek için dikkat etmemiz gereken hususlardan biri değildir? A) En az 8 karakter olmalı B) Büyük/Küçük harf bulunmalı C) Ardışık sayılardan oluşmalı D) Tahmin edilmesi zor olmalı E) Simge kullanılmalı 224) Aşağıdakilerden hangisi en uygun şifredir? A) 19931993 B) A123 C)123456 D)abcde E)Möte.2012