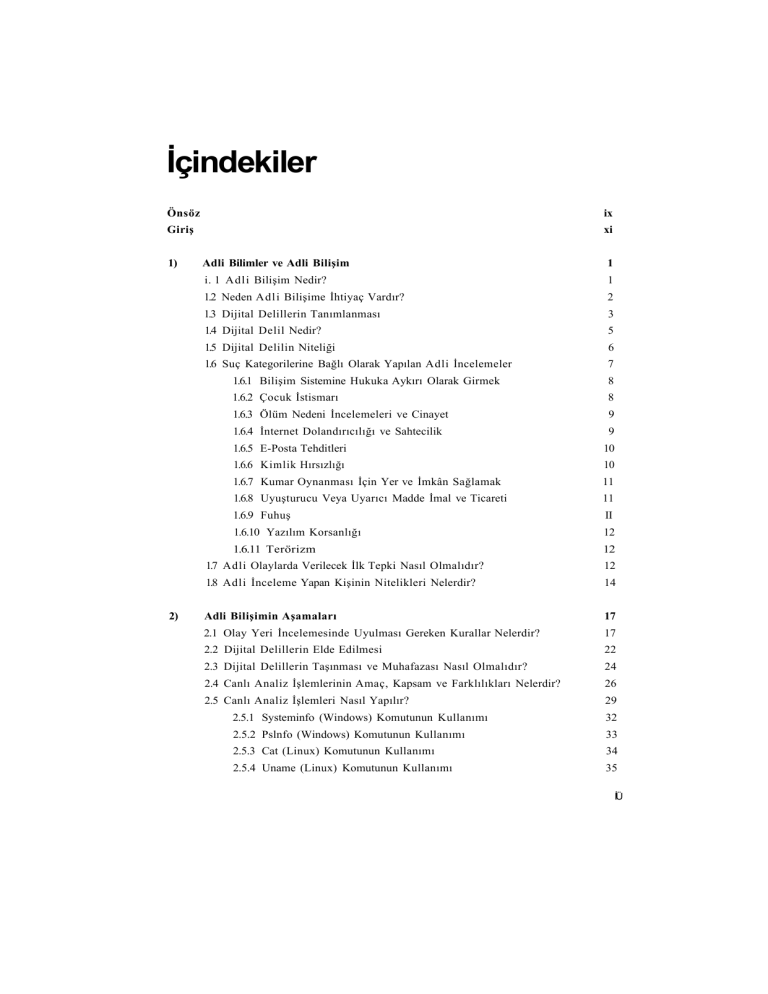

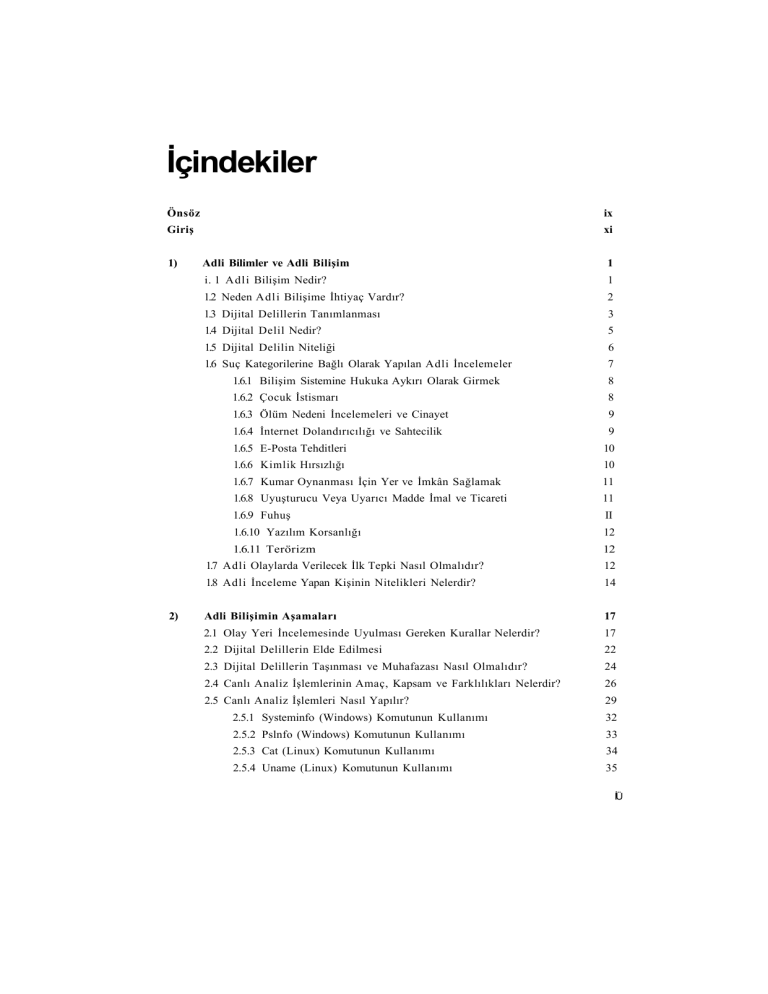

İçindekiler

Önsöz

ix

Giriş

xi

1)

Adli Bilimler ve Adli Bilişim

1

i. 1 Adli Bilişim Nedir?

1

1.2 Neden Adli Bilişime İhtiyaç Vardır?

2

1.3 Dijital Delillerin Tanımlanması

3

1.4 Dijital Delil Nedir?

5

1.5 Dijital Delilin Niteliği

6

1.6 Suç Kategorilerine Bağlı Olarak Yapılan Adli İncelemeler

7

1.6.1 Bilişim Sistemine Hukuka Aykırı Olarak Girmek

8

1.6.2 Çocuk İstismarı

8

1.6.3 Ölüm Nedeni İncelemeleri ve Cinayet

9

1.6.4 İnternet Dolandırıcılığı ve Sahtecilik

1.6.5 E-Posta Tehditleri

2)

9

10

1.6.6 Kimlik Hırsızlığı

10

1.6.7 Kumar Oynanması İçin Yer ve İmkân Sağlamak

11

1.6.8 Uyuşturucu Veya Uyarıcı Madde İmal ve Ticareti

11

1.6.9 Fuhuş

II

1.6.10 Yazılım Korsanlığı

12

1.6.11 Terörizm

12

1.7 Adli Olaylarda Verilecek İlk Tepki Nasıl Olmalıdır?

12

1.8 Adli İnceleme Yapan Kişinin Nitelikleri Nelerdir?

14

Adli Bilişimin Aşamaları

17

2.1 Olay Yeri İncelemesinde Uyulması Gereken Kurallar Nelerdir?

17

2.2 Dijital Delillerin Elde Edilmesi

22

2.3 Dijital Delillerin Taşınması ve Muhafazası Nasıl Olmalıdır?

24

2.4 Canlı Analiz İşlemlerinin Amaç, Kapsam ve Farklılıkları Nelerdir?

26

2.5 Canlı Analiz İşlemleri Nasıl Yapılır?

29

2.5.1 Systeminfo (Windows) Komutunun Kullanımı

32

2.5.2 Pslnfo (Windows) Komutunun Kullanımı

33

2.5.3 Cat (Linux) Komutunun Kullanımı

34

2.5.4 Uname (Linux) Komutunun Kullanımı

35

İÜ

2.5.5 Mevcut Sistem Zamanının Elde Edilmesi ve Yapılan İşlemlere Eklenmesi

2.5.6 Sistem Çalışma Zamanı Bilgisinin Elde Edilmesi

2.5.7 Çalışan Programların Tespit Edilmesi

2.5.8 Sisteme İzinsiz Oturum Açma İsteklerinin Tespit Edilmesi

2.5.9 Whoami (Windows) Komutunun Kullanımı

2.6 Adli Bilişim Laboratuvarının Kapsamında Neler Olmalıdır?

3)

Adli Bilişimde Kullanılan Yazılımlar

43

3.1 Ticari Yazılımlar

43

3.1.1 EnCase

44

3.1.2 Access Data Forensics Tool K i l

44

3.1.3 Paraben

44

3.2 Açık Kaynak Kodlu Yazılımlar

3.2.1 Linux dd

45

3.2.2 Autopsy ve The Sleuth Kit (TSK)

45

3.2.3 Helix

45

3.3 İyi Bir Adli Bilişim Yazılımında Hangi Özellikler Bulunmalıdır?

4)

44

45

Disk İmajı Oluşturma İşlemleri

47

4.1 Veri Elde Etmek İçin Kullanılan Sistemler

47

4.2 Disk İmajı Alma ile Kopyalama İşlemi Arasındaki Farklılıklar

48

4.3 Bitstrcam İmaj Almak

48

4.3.1 FTK Imager ile Bitstream İmaj Almak

4.4 Hash Algoritması Nedir? Adli Bilişim Açısından Neden Önem Taşımaktadır?

49

54

4.5 Tahsisli Alan, Tahsis Edilmemiş Alan ve Artık Alan Nedir? Adli Bilişim

Açısından Neden Önem Taşımaktadır?

5)

Disk İmajı Alma Araçları

59

5.1 Yazılım Tabanlı İmaj Alma Araçları

59

5.1.1 Linııx "dd" Komutu

59

5.1.2 Norton Ghost

59

5.1.3 FTK Imager

60

5.1.4 EnCase

60

5.2 Donanım Tabanlı İmaj Alma Araçları

5.2.1 SOLO

iv

55

61

61

5.2.2 HardCopy

63

5.2.3 TableauTDl

63

5.2.4 Logicube Forensic Quest 2

64

5.2.5 RoadMASSter 3

65

6)

7)

8)

Sabit Diskler ve Dosya Sistemleri

67

6.1 Disk Geometrisi ve Disk Üzerine Veri Yazma İşlemi

67

6.1.1 Silindir (İz)

69

6.1.2 Kafa

69

6.1.3 Sektör

69

6.2 Fat (File Allocation System) Dosya Sistemi

70

6.3 NTFS (New Technology File Sytstem) Dosya Sistemi

71

6.4 EXT2/EXT3 Dosya Sistemleri

73

6.5 Silinen Verilerin Dosya Sistemi Üzerinden Kurtarılması

74

Dosya Analiz İşlemleri

79

7.1 Dosya Özellikleri

79

7.2 Dosya İmzalan

81

7.3 Kötü Niyetli Kodlarla İlgili Dosya Analizi

82

7.4 Steganografi ve Dosya Birleştirme Yöntemleri

83

7.5 Steganografi, Kriptografi ve Watermarking Arasındaki Genel Farklılıklar

85

7.6 Steganografi Analizi

87

7.7 Takas Dosyasının Kullanımı ve Önemi

88

İşletim Sistemi Üzerinden Dijital Delillerin Elde Edilmesi ve Analizi

91

8.1 Sistem Kayıtlarının Analizi

91

8.1.1 Program ve İşletim Sistemi Kurulum Kayıtları

91

8.1.2 İşletim Sistemi Olay Günlüğü

92

8.1.3 Sistem Olay Günlüğü Analizi

95

8.1.4 Güvenlik Duvarı ve Saldırı Tespit Sistemleri Kayıtları

99

8.2 M S N ve VVindovvs Live Messenger Analizi

102

8.2.1 Konuşma Kayıtlarının Analizi

102

8.2.2 Kaydedilmiş Görüşme Geçmişi Kalıntılarının Analizi

103

8.2.3 Bağlantı Olay Günlüğünün Analizi

106

8.2.4 Kullanılan M S N Messenger Hesaplarının Tespit Edilmesi

106

8.2.5 Kayıtlı Kişiler Listesinin İçeriğinin Tespit Edilmesi

107

8.2.6 M S N Web Messenger Kullanımının Tespit Edilmesi

108

8.3 Sabit Disk ve C D / D V D Üzerindeki Gizli Alanların Analizi

109

8.3.1 Host Protected Arca (HPA) ve Device Confıguration Overlay (DCO)

109

8.3.2 C D / D V D Boot Bölümlerinin Analizi

111

8.4 E-Posta Analizi

8.4.1 Mesaj Başlıklarının Analizi ve Sahte E-Postaların Belirlenmesi

114

115

8.4.2 Sahte E-Posta, S P A M ve Phishing Ayrımının Yapılması

119

8.4.3 Diğer Suçlarla İlgili Olarak E-Posta Verilerinin Analizi

121

v

8.4.4 E-posta Analizinde Hukuki ve Teknik Süreç Nasıl İşlemelidir?

8.5 Cep Bilgisayarı/Cep Telefonu Analizi Neden ve Nasıl Yapılır?

123

8.6 USB Depoloma Ünitelerinin Analizi

125

8.7 Windows Kayıt Defteri Analizi

9)

130

8.7.1 Windows Kayıt Defteri Bilgilerini İçeren Dosyalar Hangileridir?

130

8.7.2 Saat Dilimi Bilgilerinin İncelenmesi

132

8.7.3 Windows Otomatik Başlatma Anahtarları

133

8.7.4 Son Kullanılanların Listesi

133

8.7.5 Kullanıcı Yardımcısı Bilgileri

135

8.7.6 Kablosuz Ağ Bağlantı Bilgileri

137

8.7.7 Yerel Alan Ağı İçinde Bulunan Bilgisayarlar

138

8.7.8 Windows Sürümünün Tespit Edilmesi

138

8.7.9 Sistemin Son Kapatılma Zamanının Tespit Edilmesi

139

8.8 Veri Yedekleri ve Adli Bilişim Açısından Önemi

140

Ceza Kanununda ve Bilişim Suçlarında Kast

143

9.1 Kusurluluğun Esası ve İsnad Edilebilirliği

145

9.2 Kastın Unsurları ve Kast-Öngörü İlişkisi

147

9.2.1 Bilme Unsuru

147

9.2.2 İsteme Unsuru

148

9.2.3 Kast-Öngörü İlişkisi

9.3 Kastın Türleri

149

150

9.3.1 Doğrudan Kast - Olası Kast

150

9.3.2 Genel Kast - Özel Kast

! 52

9.3.3 Zarar Kastı - Tehlike Kastı

153

9.3.4 Başlangıç Kastı - Sonradan Meydana Gelen Kast

154

9.3.5 Ani Kast-Düşünce Kastı-Taammüt (Tasarlama) Kastı

10)

122

155

9.4 Ceza Kanununa Göre Suçun Unsurları

155

Yetersiz Erişimler ve Bilgi Güvenliğinin Önemi

157

10.1 Bilişim Suçlarında Farkındahk

158

10.2 Hacker Kimdir?

161

10.2.1 Siyah Şapkalılar

161

10.2.2 Beyaz Şapkalılar

161

10.2.3 Gri Şapkalılar

161

10.2.4 Suikast Hacker'ları

161

10.3 Ethical Hacker Kimdir?

162

10.4 Hactivizm Nedir?

162

10.5 Hacker'ların Çalışmaları Esnasında İzledikleri Adımlar Nelerdir?

162

1 Keşif (Ön Bilgi Edinme) Aşaması

163

2 Tarama Aşaması

163

3 Erişim Kazanma Aşaması

163

4 Erişimi Koruma Aşaması

164

5 Delilleri Silme Aşaması

164

10.6 Nasıl Ethical Hacker Olunur?

165

10.7 Ethical Hacking Yöntemleri

166

10.8 EH'ların Kullandığı Güvenlik Test Normları

166

10.9 Güvenlik, Fonksiyonellik ve Kullanım Kolaylığı Arasındaki İlişki

167

10.10 EH'ların Sistem Güvenliğini Sağlamak Amacıyla Aldıkları Önlemler

168

10.11 Yabancı Hukuk Mevzuatlarında Ethical Hacker'lar ile İlgili Düzenlemeler

168

10.12 Türk Hukuk Sisteminde Ethical Hacker'lar ile İlgili Düzenlemeler

172

10.13 Yetkisiz Erişimlerin Analizi

173

10.13.1 Netstat Komutu

175

10.13.2 İnternet Tarayıcı Yönlendirme ve Bilgi Hırsızlığı

178

10.14 Zararlı Yazılımların Hukuksal Durumu

179

10.15 Zararlı Yazılımlar Nelerdir?

180

10.15.1 Virüsler

181

10.15.2Trojan(TruvaAtı)

182

10.15.3 DOS (Denial of Service Attacks)

182

10.15.4 VVorms (Solucanlar)

183

10.15.5 Spyvvare (Casus Yazılım)

183

10.15.6 Phishing

183

10.15.7 Scams (Dolandırıcılık)

184

10.15.8 Rootkit

184

10.15.9 Spam (Önemsiz Posta)

184

10.15.10 Rabbits (Tavşanlar)

184

10.16 Bilişim Dünyası Gözüyle Ülkemizin Zararlı Kodlarla Mücadelede Dununu

185

10.17 Yabancı Hukuk Mevzuatında Zararlı Kodların Üretim ve Dağıtımı

185

10.17.1 Avrupa Konseyi Siber Suçlar Sözleşmesi

185

10.17.2 ABD'de Yapılan Düzenlemeler

187

10.17.3 Alman Ceza Kanunıf nda Düzenlemeler

188

10.17.4 Diğer Yabancı Ülkelerdeki Düzenlemeler

190

10.17.5 Yabancı Hukuk Mevzuatlarından Uygulama Örnekleri

190

10.18 Türk Hukuk Mevzuatında Zararlı Kodların Üretim ve Dağıtımı

10.18.1 TCK'nın 244. Maddesi

191

192

10.18.2 TCK'nın 244. Maddesinin Zararlı Kodlar Açısından Değerlendirmesi 194

10.18.3 TCK'nın 124. Maddesi

195

10.18.4 TCK'nın 132 ve 133. Maddeleri

195

10.18.5 TCK'nın 135 ve 136. Maddeleri

196

vii

11)

10.18.6 TCK'nın 142/lc ve 158/lf. Maddeleri

1%

10.18.7 TCK'nın 243. Maddesi

1 9 6

10.18.8 S P A M ile İlgili Düzenleme

197

10.18.9 Kolluk Kuvvetlerinin Konu Hakkında Uygulamaları

197

10.19 Zararlı Kodların Dağıtımına Yönelik Genel Kanaat Nedir?

198

10.20 Zararlı Kodların Analizi

200

10.20.1 Kayıt Defteri ve Çalışan Programların Analizi

200

10.20.2 İnternet Tarayıcı Yardımcı Nesnesinin İncelenmesi

204

10.20.3 İnternet Tarayıcı Eklentilerinin (Add-ons) İncelenmesi

204

Bilirkişilik ve Raporlandırma

207

11.1 Bilirkişi Kimdir?

208

11.2 Nasıl Bilirkişi Olunur?

209

11.3 Bilirkişinin Nitelikleri Nelerdir?

210

11.4 Bilirkişi Atama Kararının Alınması ve İncelemenin Yapılması

212

11.5 Bilirkişi Raporunun Hazırlanması ve Duruşmada Bilirkişi Açıklaması

213

11.6 Bilirkişinin Reddi ve Bilirkişilikten Çekinmek

215

11.7 Bilirkişilikle İlgili Kurumlar ve Uygulamalar

215

11.8 Bilirkişilik ile İlgili Sorunlar ve Çözüm Önerileri

216

eki

Yaygın Olarak Kullanılan Dosya İmzaları

219

ek2

Potansiyel Olarak Delil İçerebilecek Elektronik Cihaz ve Bilgisayar

Donanım Birimleri

225

1. Bilgisayar Sistemleri

225

2. Veri Depolama Aygıtları

2.1 Sabit Diskler

2.2 Harici Sabit Diskler

227

2.3 Çıkarılabilir Veri Depolama Araçları

227

2.4 Flash Disk

228

2.5 Bellek Kartları

229

3. Cep Bilgisayarları/Cep Telefonları

230

4. Bilgisayar Çevre Birimleri

231

5. Diğer Potansiyel Dijital Delil Kaynaklan

232

6. Bilgisayar Ağları

233

Kaynakça

viii

226

226

235