Windows Server 2003 Ağ Kurulum ve Yönetimi Cilt 1

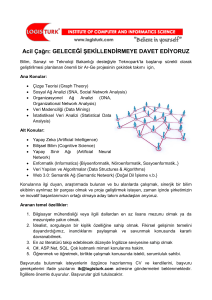

advertisement